Amazon EC2 密钥对和 Amazon EC2 实例

密钥对(由公有密钥和私有密钥组成)是一组安全凭证,可在连接到 Amazon EC2 实例时用来证明您的身份。对于 Linux 实例,私有密钥可使您安全地 SSH 到您的实例。对于 Windows 实例,需要用私有密钥才能解密管理员密码,然后您可以使用该密码连接到您的实例。

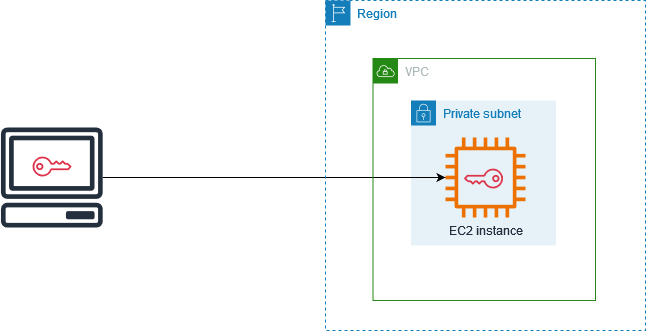

Amazon EC2 在您的实例上存储公有密钥,您需要存储私有密钥,如下图所示。重要的是,您要将您的私有密钥存储在一个安全的位置,因为拥有您的私有密钥的任何人都可以连接到使用密钥对的实例。

启动实例时,您可以指定密钥对,这样便可使用需要密钥对的方法连接到您的实例。根据安全管理方式的不同,您可以为所有实例指定相同的密钥对,也可以指定不同的密钥对。

对于 Linux 实例,实例首次启动时,您在启动时指定的公有密钥将放在 Linux 实例 ~/.ssh/authorized_keys 内的条目中。在使用 SSH 连接到 Linux 实例时,要进行登录,您必须指定与公有密钥对应的私有密钥。

有关连接到 EC2 实例的更多信息,请参阅 连接到您的 EC2 实例。

重要

由于 Amazon EC2 不保存私有密钥的副本,因此,如果您丢失私有密钥,则无法恢复它。但是,仍可通过一种方法连接到丢失了密钥对的实例。有关更多信息,请参阅 我丢失了私有密钥。如何连接到我的实例?。

作为密钥对的替代,您可以使用 Amazon Systems Manager Session Manager,通过基于浏览器的交互式、一键式 Shell 或 Amazon Command Line Interface(Amazon CLI)连接到您的实例。