适用于 Windows 实例的 Amazon EC2 安全组

安全组 充当 EC2 实例的虚拟防火墙,用于控制传入和传出流量。入站规则控制传入到实例的流量,出站规则控制从实例传出的流量。启动实例时,您可以指定一个或多个安全组。如果您未指定安全组,则 Amazon EC2 将对 VPC 使用默认安全组。您可以为每个安全组添加规则,规定流入或流出其关联实例的流量。您可以随时修改安全组的规则。新规则和修改后的规则将自动应用到与安全组相关联的所有实例。在 Amazon EC2 确定是否允许流量到达实例时,它评估与实例关联的所有安全组中的所有规则。

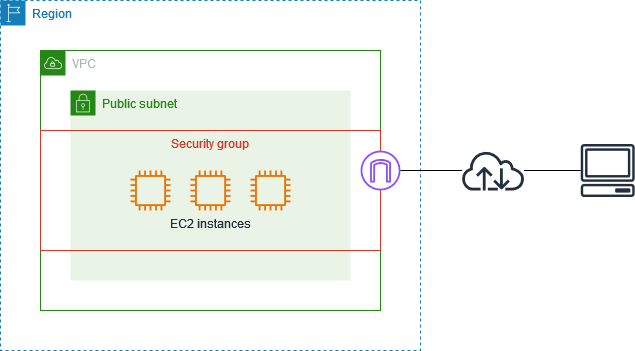

下图显示了一个具有一个子网、一个互联网网关和一个安全组的 VPC。子网包含 EC2 实例。将安全组分配给实例。到达实例的唯一流量是得到安全组规则允许的流量。例如,如果安全组包含一条允许来自您的网络的 RDP 流量的规则,则您可以使用 RDP 从您的计算机连接到实例。如果安全组包含一条规则,允许来自分配给它的资源的所有流量,则每个实例都可以接收从其他实例发送的任何流量。

启动实例后,您可以更改其安全组。安全组与网络接口关联。更改实例的安全组也会更改与主网络接口 (eth0) 关联的安全组。有关更多信息,请参阅 更改实例的安全组。您还可以更改与任何其他网络接口关联的安全组。有关更多信息,请参阅修改网络接口属性。

安全性是 Amazon 和您的共同责任。有关更多信息,请参阅 Amazon EC2 中的安全性。Amazon 提供安全组作为一项工具用于保护您的实例,您需要对其进行配置以满足您的安全需求。如果安全组无法满足您的要求,除了使用安全组外,您还可以在任何一个实例上保持自己的防火墙。

要允许流量进入 Linux 实例,请参阅 Amazon EC2 用户指南(适用于 Linux 实例) 中的适用于 Linux 实例的 Amazon EC2 安全组。

使用安全组不收取任何额外费用。