NAT 实例

NAT 实例提供网络地址转换(NAT)。您可以使用 NAT 实例允许私有子网中的资源与虚拟私有云(VPC)之外的目标通信,例如互联网或本地网络。私有子网中的资源可以向互联网发起出站 IPv4 流量,但它们无法接收在互联网上发起的入站流量。

重要

NAT AMI 基于 Amazon Linux AMI 的最新版本(2018.03)构建,该版本于 2020 年 12 月 31 日终止标准支持,并于 2023 年 12 月 31 日终止维护支持。有关更多信息,请参阅以下博客文章:Amazon Linux AMI 生命周期终止

如果您使用现有的 NAT AMI,Amazon建议您迁移到 NAT 网关。NAT 网关可提供更高的可用性、更高的带宽,并且所需的管理工作更少。有关更多信息,请参阅 比较 NAT 网关和 NAT 实例。

如果 NAT 实例比 NAT 网关更适合您的使用案例,您可以从当前版本的 Amazon Linux 创建自己的 NAT AMI,如 3. 创建 NAT AMI 中所述。

NAT 实例基础知识

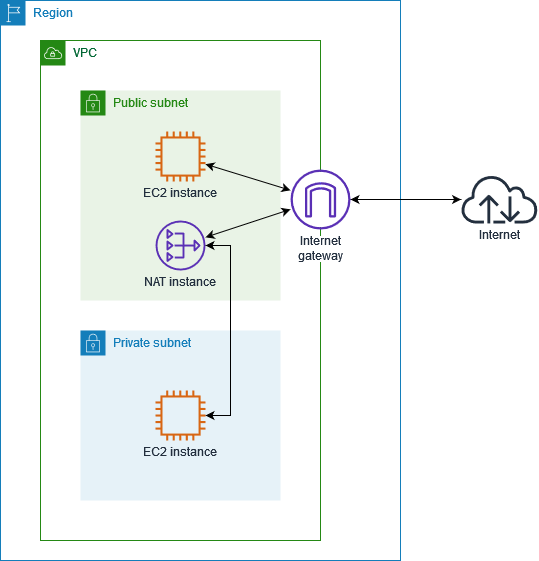

下图展示了 NAT 实例的基本信息。路由表与私有子网关联,并将来自私有子网中实例的互联网流量发送到公有子网中的 NAT 实例。然后,NAT 实例再将流量发送到互联网网关。流量由 NAT 实例的公有 IP 地址产生。NAT 实例为响应指定了一个较高的端口号;响应返回后,NAT 实例会根据响应的端口号将其发送给私有子网中的相应实例。

NAT 实例必须具有互联网访问权限,因此它必须位于公有子网(路由表中包含通往互联网网关的路由的子网)中,并且必须具有公有 IP 地址或弹性 IP 地址。

要开始使用 NAT 实例,请创建 NAT AMI,为 NAT 实例创建安全组,然后将 NAT 实例启动到您的 VPC 中。

您的 NAT 实例配额取决于您在该区域的实例配额。有关更多信息,请参阅 Amazon Web Services 一般参考 中的 Amazon EC2 服务配额。