Amazon S3 存储桶策略的示例

使用 Amazon S3 存储桶策略,您可以保护对存储桶中对象的访问,这样,只有具有适当权限的用户才能访问它们。您甚至可以阻止没有适当权限的经过身份验证的用户访问您的 Amazon S3 资源。

本节介绍关于存储桶策略的典型使用案例的示例。这些示例策略将 amzn-s3-demo-bucketuser input placeholders

要授予或拒绝对一组对象的权限,可以在 Amazon资源名称(ARN)和其他值中使用通配符(*)。例如,您可以控制对以通用前缀或以特定扩展名结尾的对象组的访问,例如 .html。

有关 Amazon Identity and Access Management(IAM)策略语言的更多信息,请参阅Amazon S3 中的策略和权限。

有关按 S3 资源类型对 S3 API 操作的权限的更多信息,请参阅 Amazon S3 API 操作所需的权限。

注意

使用 Amazon S3 控制台测试权限时,您必须授予控制台所需的其他权限(s3:ListAllMyBuckets、s3:GetBucketLocation 和 s3:ListBucket)。有关向用户授予权限并使用控制台测试这些权限的示例演练,请参阅使用用户策略控制对存储桶的访问。

用于创建存储桶策略的其它资源包括以下内容:

-

有关在创建存储桶策略时可以使用的 IAM 策略操作、资源和条件键的列表,请参阅《Service Authorization Reference》中的 Actions, resources, and condition keys for Amazon S3。

-

有关按 S3 资源类型对 S3 API 操作的权限的更多信息,请参阅 Amazon S3 API 操作所需的权限。

-

有关创建 S3 策略的指南,请参阅使用 Amazon S3 控制台添加存储桶策略。

-

要对策略错误进行故障排查,请参阅排查 Amazon S3 中的拒绝访问(403 Forbidden)错误。

如果您在添加或更新策略时遇到问题,请参阅 Amazon Web Services re:Post 知识中心中的我尝试更新 Amazon S3 存储桶策略时,为什么会收到“策略中的主体无效”错误?

主题

向公共匿名用户授予只读权限

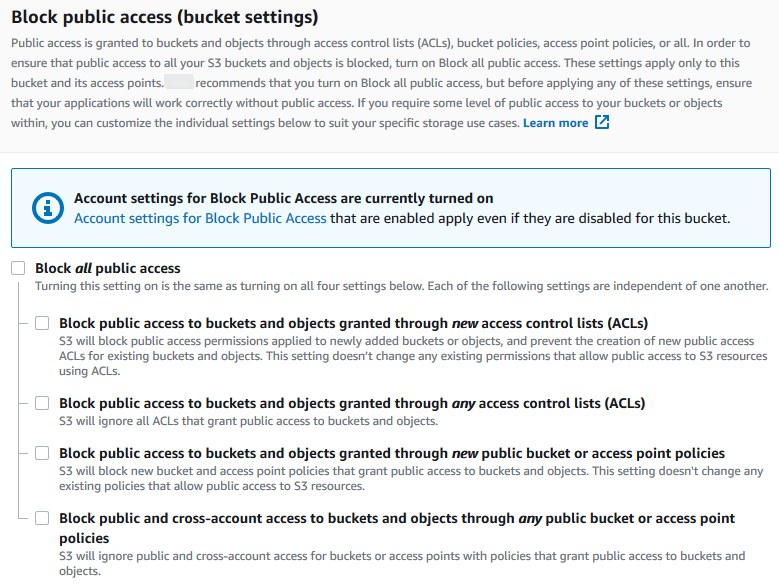

可以使用策略设置向公共匿名用户授予访问权限,如果您要将存储桶配置为静态网站,这将非常有用。向公共匿名用户授予访问权限要求您对存储桶禁用“屏蔽公共访问权限”设置。有关更多信息以及如何执行此操作,请参阅设置访问网站的权限。要了解如何出于相同的目的设置更严格的策略,请参阅 Amazon 知识中心的如何授予对 Amazon S3 存储桶中某些对象的公共读取访问权限?

默认情况下,Amazon S3 阻止对您的账户和存储桶的公有访问权限。如果要使用存储桶托管静态网站,您可以使用以下步骤编辑您的屏蔽公共访问权限设置。

警告

在完成这些步骤之前,请查看阻止对您的 Amazon S3 存储的公有访问,来确保您了解并接受支持公共访问权限所涉及的风险。当您关闭屏蔽公共访问权限设置以使您的存储桶变为公有时,Internet 上的任何人都可以访问您的存储桶。我们建议您阻止对存储桶的所有公有访问。

-

通过以下网址打开 Amazon S3 控制台:https://console.aws.amazon.com/s3/

。 -

请选择已配置为静态网站的存储桶的名称。

-

选择权限。

-

在屏蔽公共访问权限(存储桶设置)下,请选择编辑。

-

清除阻止所有公有访问,然后选择保存更改。

Amazon S3 关闭了存储桶的屏蔽公共访问权限设置。要创建公有静态网站,可能还必须为您的账户配置屏蔽公共访问权限设置,然后再添加存储桶策略。如果当前已开启账户的屏蔽公共访问权限设置,您将在屏蔽公共访问权限(存储桶设置)下看到一条备注。

需要加密

您可以要求使用具有 Amazon Key Management Service(Amazon KMS)密钥的服务器端加密(SSE-KMS),如以下示例所示。

要求对写入存储桶的所有对象使用 SSE-KMS

以下示例策略要求写入存储桶的每个对象都通过使用 Amazon Key Management Service(Amazon KMS)密钥的服务器端加密(SSE-KMS)进行加密。如果对象未使用 SSE-KMS 进行加密,则请求将被拒绝。

要求对写入存储桶的所有对象使用具有特定 Amazon KMS key 的 SSE-KMS

如果未使用特定的 KMS 密钥 ID 通过 SSE-KMS 加密任何对象,则以下示例策略会拒绝将此类对象写入存储桶。即使使用每请求标头或存储桶默认加密通过 SSE-KMS 加密对象,但如果尚未使用指定的 KMS 密钥加密对象,则无法将其写入存储桶。确保将本示例中使用的 KMS 密钥 ARN 替换为您自己的 KMS 密钥 ARN。

使用标准 ACL 管理存储桶

授予多个账户上传对象或设置对象 ACL 以进行公有访问的权限

以下示例策略向多个 Amazon Web Services 账户授予 s3:PutObject 和 s3:PutObjectAcl 权限。此外,该示例策略还要求针对这些操作的任何请求都必须包含 public-read 标准访问控制列表(ACL)。有关更多信息,请参阅Amazon S3 的策略操作和Amazon S3 的策略条件键。

警告

public-read 标准 ACL 允许世界上的任何人查看您存储桶中的对象。在授予对 Amazon S3 存储桶的匿名访问权限或禁用屏蔽公共访问权限设置时,请小心谨慎。如果您授予匿名访问权限,那么世界上的任何人都可以访问您的存储桶。我们建议您永远不要授予对 Amazon S3 存储桶的匿名访问权限,除非您明确需要,如使用静态网站托管时。如果您想为静态网站托管启用屏蔽公共访问权限设置,请参阅教程:在 Amazon S3 上配置静态网站。

在授予上传对象的跨账户权限的同时,确保存储桶拥有者拥有完全控制权

以下示例说明如何允许另一个 Amazon Web Services 账户将对象上传到存储桶,同时确保您完全控制上传的对象。此策略向特定 Amazon Web Services 账户(111122223333bucket-owner-full-control 标准 ACL 时才能上传对象。该策略中的 StringEquals 条件指定 s3:x-amz-acl 条件键以表示标准 ACL 要求。有关更多信息,请参阅 Amazon S3 的策略条件键。

使用对象标记管理对象访问权限

允许用户仅读取具有特定标签键和值的对象

以下权限策略限制用户只能读取具有 environment: production 标签键和值的对象。该策略使用 s3:ExistingObjectTag 条件键来指定标签键和值。

限制用户可以添加哪些对象标签键

以下示例策略将向用户授予执行 s3:PutObjectTagging 操作的权限,这使用户可以将标签添加到现有对象。条件使用 s3:RequestObjectTagKeys 条件键指定允许的标签键,例如 Owner 或 CreationDate。有关更多信息,请参阅《IAM 用户指南》中的创建测试多个键值的条件。

该策略确保在请求中指定的每个标签键都是授权的标签键。条件中的 ForAnyValue 限定符确保请求中必须至少存在指定的值之一。

在允许用户添加对象标签时需要特定的标签键和值

以下示例策略将向用户授予执行 s3:PutObjectTagging 操作的权限,这使用户可以将标签添加到现有对象。条件要求用户包含值设置为 XProject

允许用户仅添加具有特定对象标签键和值的对象

以下示例策略向用户授予执行 s3:PutObject 操作的权限,以便他们可以向存储桶添加对象。但是,Condition 语句限制了上传的对象上允许的标签键和值。在此示例中,用户只可以将具有特定标签键(DepartmentFinance

使用全局条件键管理对象访问权限

全局条件键是带有 aws 前缀的条件键。Amazon Web Services 服务 可以支持全局条件键或包含服务前缀的服务特定键。您可以使用 JSON 策略的 Condition 元素将请求中的键与您在策略中指定的键值进行比较。

限制只能访问 Amazon S3 服务器访问日志传输

在下面的示例存储桶策略中,aws:SourceArn 全局条件键用于比较资源的 Amazon资源名称(ARN),从而使用在策略中指定的 ARN 发出服务对服务请求。aws:SourceArn 全局条件键用于防止 Amazon S3 服务在服务之间执行事务时被用作混淆代理人。只有 Amazon S3 服务才能将对象添加到 Amazon S3 存储桶。

此示例存储桶策略仅向日志服务主体(logging.s3.amazonaws.com)授予 s3:PutObject 权限。

仅允许访问您的组织

如果您希望要求访问资源的所有 IAM 主体都来自组织中的 Amazon Web Services 账户(包括 Amazon Organizations 管理账户),则可以使用 aws:PrincipalOrgID 全局条件键。

要授予或限制此类访问权限,请在存储桶策略中定义 aws:PrincipalOrgID 条件并将值设置为您的组织 ID。组织 ID 用于控制对存储桶的访问权限。当您使用 aws:PrincipalOrgID 条件时,存储桶策略中的权限也将应用于添加到组织的所有新账户。

以下是一个基于资源的存储桶策略的示例,您可以使用该策略向组织中的特定 IAM 主体授予对存储桶的直接访问权限。通过向您的存储桶策略添加 aws:PrincipalOrgID 全局条件键,主体账户现在必须在您的组织中才能访问资源。即使您在授予访问权限时意外指定了错误的账户,aws:PrincipalOrgID 全局条件键也可以起到额外保护作用。当在策略中使用该全局键时,此策略防止指定组织之外的所有主体访问 S3 存储桶。只有来自所列组织中账户的主体才能获得对资源的访问权限。

管理基于 HTTP 或 HTTPS 请求的访问权限

仅限 HTTPS 请求访问

如果您想防止潜在攻击者操纵网络流量,则可以使用 HTTPS(TLS)以仅允许加密连接,同时限制 HTTP 请求访问您的存储桶。要确定请求是 HTTP 还是 HTTPS,请在 S3 存储桶策略中使用 aws:SecureTransport 全局条件键。aws:SecureTransport 条件键检查请求是不是使用 HTTP 发送的。

如果请求返回 true,则该请求是通过 HTTPS 发送的。如果请求返回 false,则该请求是通过 HTTP 发送的。然后,您可以根据所需的请求方案允许或拒绝对存储桶的访问。

在以下示例中,存储桶策略明确拒绝 HTTP 请求。

仅限特定 HTTP 引用站点访问

假设您拥有一个网站,其域名为 www.example.comexample.comamzn-s3-demo-bucket

要允许从您的网站对这些对象进行读取访问,您可以添加一个存储桶策略,以允许 s3:GetObject 权限并附带一个条件,即 GET 请求必须源自特定的网页。以下策略通过使用 StringLike 条件和 aws:Referer 条件键来限制请求。

确保您使用的浏览器在请求中包含 HTTP referer 标头。

警告

我们建议您谨慎使用 aws:Referer 条件键。包含公共已知的 HTTP 引用站点标头值是非常危险的。未经授权方可能会使用修改的浏览器或自定义浏览器提供他们选择的任何 aws:Referer 值。因此,请勿使用 aws:Referer 防止未经授权的各方直接进行 Amazon 请求。

提供 aws:Referer 条件键只是为了允许客户保护其数字内容(如存储在 Amazon S3 中的内容),以免在未经授权的第三方站点上引用。有关更多信息,请参阅《IAM 用户指南》中的 aws:Referer。

管理用户对特定文件夹的访问权限

授予用户对特定文件夹的访问权限

假设您正在尝试授予用户对特定文件夹的访问权限。如果 IAM 用户和 S3 存储桶属于同一个 Amazon Web Services 账户,则您可以使用 IAM 策略向用户授予对特定存储桶文件夹的访问权限。使用这种方法,您无需更新存储桶策略即可授予访问权限。您可以将 IAM 策略添加到多个用户可以切换到的 IAM 角色。

如果 IAM 身份和 S3 存储桶属于不同的 Amazon Web Services 账户,则您必须在 IAM 策略和存储桶策略中授予跨账户访问权限。有关授予跨账户访问权限的信息,请参阅存储桶拥有者授予跨账户存储桶权限。

以下示例存储桶策略仅授予 JohnDoehome/)的完全控制台访问权限。通过创建 JohnDoe/home 文件夹并向您的用户授予相应的权限,您可以让多个用户共享单个存储桶。该策略由三条 Allow 语句组成:

-

AllowRootAndHomeListingOfCompanyBucketJohnDoeamzn-s3-demo-buckethome文件夹中的对象。此语句还允许用户使用控制台根据前缀home/进行搜索。 -

AllowListingOfUserFolderJohnDoehome/文件夹和任何子文件夹中的所有对象。JohnDoe/ -

AllowAllS3ActionsInUserFolderRead、Write和Delete权限来执行所有 Amazon S3 操作。权限仅限于存储桶拥有者的主文件夹。

管理访问日志的访问权限

授予应用程序负载均衡器访问权限以启用访问日志

在为应用程序负载均衡器启用访问日志时,您必须指定负载均衡器将在其中存储日志的 S3 存储桶的名称。存储桶必须具有附加的策略,用于为 ELB 授予写入存储桶的权限。

在以下示例中,存储桶策略授予 ELB 将访问日志写入存储桶的权限:

注意

请务必将 elb-account-id

如果支持的 ELB 区域列表中不包含您的 Amazon Web Services 区域,请使用以下策略,该策略将权限授予指定的日志传输服务。

然后,确保通过启用您的 ELB 访问日志来配置它们。您可以通过创建测试文件来验证您的存储桶权限。

管理对 Amazon CloudFront OAI 的访问

向 Amazon CloudFront OAI 授予权限

下面的示例存储桶策略授予 CloudFront 来源访问身份(OAI)权限,以获取(读取)S3 存储桶中的所有对象。您可以使用 CloudFront OAI 以允许用户通过 CloudFront 访问存储桶中的对象,但不能直接通过 Amazon S3 访问。有关更多信息,请参阅《Amazon CloudFront 开发人员指南》中的使用来源访问身份限制对 Amazon S3 内容的访问。

下面的策略使用 OAI 的 ID 作为策略的 Principal。有关使用 S3 存储桶策略向 CloudFront OAI 授予访问权限的更多信息,请参阅《Amazon CloudFront 开发人员指南》中的从来源访问身份(OAI)迁移到来源访问控制(OAC)。

要使用此示例,请执行以下操作:

-

将

EH1HDMB1FH2TC,或者使用 CloudFront API 中的 ListCloudFrontOriginAccessIdentities。 -

将

amzn-s3-demo-bucket

管理 Amazon S3 Storage Lens 存储统计管理工具的访问权限

授予 Amazon S3 Storage Lens 存储统计管理工具的权限

S3 Storage Lens 存储统计管理工具聚合您的指标,并在 Amazon S3 控制台的 Buckets(存储桶)页上的 Account snapshot(账户快照)部分中显示此信息。S3 Storage Lens 存储统计管理工具还提供了一个交互式控制面板,您可以使用它来可视化见解和趋势,标记异常值,并接收有关优化存储成本和应用数据保护最佳实践的建议。控制面板提供深入分析选项,用于在组织、账户、Amazon Web Services 区域、存储类、存储桶、前缀或 Storage Lens 组级别生成和可视化见解。您还可以将 CSV 或 Parquet 格式的每日指标报告发送到 S3 通用存储桶,或者将指标直接导出到 Amazon 托管的 S3 表存储桶。

S3 Storage Lens 存储统计管理工具可以将聚合的存储使用情况指标导出到 Amazon S3 存储桶中,以便进一步分析。S3 Storage Lens 存储统计管理工具放置其指标导出的存储桶称为目标存储桶。在设置 S3 Storage Lens 存储统计管理工具指标导出时,您必须为目标存储桶制定存储桶策略。有关更多信息,请参阅 使用 Amazon S3 Storage Lens 存储统计管理工具监控您的存储活动和使用情况。

以下示例存储桶策略授予 Amazon S3 向目标存储桶写入对象(PUT 请求)的权限。在设置 S3 Storage Lens 存储统计管理工具指标导出时,您可以对目标存储桶使用类似这样的存储桶策略。

在设置 S3 Storage Lens 存储统计管理工具组织级别的指标导出时,对之前存储桶策略的 Resource 语句进行以下修改。

"Resource": "arn:aws:s3:::amzn-s3-demo-destination-bucket/destination-prefix/StorageLens/your-organization-id/*",

管理 S3 清单、S3 分析和 S3 清单报告的权限

向 S3 清单和 S3 分析功能授予权限

S3 清单在存储桶中创建对象列表,而 S3 分析存储类分析导出功能创建分析中使用的数据的输出文件。由清单列出其对象的存储桶称为源存储桶。清单文件或分析导出文件将写入到的存储桶称为目标存储桶。在设置清单或分析导出时,必须为目标存储桶创建存储桶策略。有关更多信息,请参阅使用 S3 清单对数据进行编目和分析和Amazon S3 分析 – 存储类分析。

以下示例存储桶策略向 Amazon S3 授予将源存储桶的账户中的对象写入(PUT 请求)到目标存储桶的权限。您在设置 S3 清单和 S3 分析导出功能时,将对目标存储桶使用像这样的存储桶策略。

控制 S3 清单报告配置的创建

使用 S3 清单对数据进行编目和分析创建 S3 存储桶中对象的列表,并为每个对象创建元数据。s3:PutInventoryConfiguration 权限允许用户创建清单配置(其中包含默认情况下提供的所有可用对象元数据字段)并指定存储清单的目标存储桶。对目标存储桶中的对象具有读取权限的用户可以访问清单报告中提供的所有对象元数据字段。有关 S3 清单中提供的元数据字段的更多信息,请参阅 Amazon S3 清单列表。

要限制用户配置 S3 清单报告,请取消该用户的 s3:PutInventoryConfiguration 权限。

S3 清单报告配置中的某些对象元数据字段是可选的,这意味着它们在默认情况下是可用的,但是当您向用户授予 s3:PutInventoryConfiguration 权限时,它们可能会受到限制。您可以使用 s3:InventoryAccessibleOptionalFields 条件键控制用户能否在报告中包含这些可选元数据字段。有关 S3 清单中可用的可选元数据字段的列表,请参阅《Amazon Simple Storage Service API Reference》中的 OptionalFields。

要向用户授予创建带有特定可选元数据字段的清单配置的权限,请使用 s3:InventoryAccessibleOptionalFields 条件键来完善存储桶策略中的条件。

以下策略示例向用户 (AnaForAllValues:StringEquals 条件使用 s3:InventoryAccessibleOptionalFields 条件键来指定两个允许使用的可选元数据字段,即 Size 和 StorageClass。因此,在 AnaSize 和 StorageClass。

要限制用户配置包含特定可选元数据字段的 S3 清单报告,请向源存储桶的存储桶策略中添加明确的 Deny 声明。以下存储桶策略示例拒绝用户 Anaamzn-s3-demo-source-bucketObjectAccessControlList 或 ObjectOwner 元数据字段的清单配置。用户 Ana

{ "Id": "InventoryConfigSomeFields", "Version": "2012-10-17", "Statement": [{ "Sid": "AllowInventoryCreation", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::", }, { "Sid": "DenyCertainInventoryFieldCreation", "Effect": "Deny", "Principal": { "AWS": "arn:aws:iam::amzn-s3-demo-source-bucket111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::", "Condition": { "ForAnyValue:StringEquals": { "s3:InventoryAccessibleOptionalFields": [ "ObjectOwner", "ObjectAccessControlList" ] } } } ] }amzn-s3-demo-source-bucket

注意

在存储桶策略中使用 s3:InventoryAccessibleOptionalFields 条件键不会影响基于现有清单配置的清单报告交付。

重要

我们建议将 ForAllValues 与 Allow 效果一起使用,或将 ForAnyValue 与 Deny 效果一起使用,如前面的示例所示。

请勿将 ForAllValues 与 Deny 效果一起使用,或将 ForAnyValue 与 Allow 效果一起使用,因为这些组合可能过于严格,并且会阻止删除清单配置。

要了解有关 ForAllValues 和 ForAnyValue 条件集运算符的更多信息,请参阅《IAM 用户指南》中的多值上下文键。

需要 MFA

Amazon S3 支持受 MFA 保护的 API 访问,这是一项可在访问您的 Amazon S3 资源时强制进行多重身份验证(MFA)的特征。多重验证提供了额外的安全级别,可以应用于您的 Amazon 环境。MFA 是一项安全特征,要求用户通过提供有效 MFA 代码来证明实际拥有 MFA 设备。有关更多信息,请参阅 Amazon 多重身份验证

要强制实施 MFA 要求,请在存储桶策略中使用 aws:MultiFactorAuthAge 条件键。IAM 用户可以使用由 Amazon Security Token Service(Amazon STS)发布的临时凭证访问 Amazon S3 资源。您可以在 Amazon STS 请求时提供 MFA 代码。

当 Amazon S3 收到带多重身份验证的请求时,aws:MultiFactorAuthAge 条件键将提供一个数值,指示临时凭证是在多久以前创建的(以秒为单位)。如果请求中提供的临时凭证不是使用 MFA 设备创建的,则此键值为空(缺失)。您可以在存储桶策略中添加一个条件来检查此值,如下面的示例所示。

如果请求未使用 MFA 进行身份验证,此示例策略将拒绝对 amzn-s3-demo-bucket/taxdocuments

如果 aws:MultiFactorAuthAge 条件键值为空,即指示请求中的临时安全凭证是在没有 MFA 设备的情况下创建的,则 Condition 块中的 Null 条件的计算结果为 true。

下面的存储桶策略是上述存储桶策略的扩展。以下策略包含两个策略语句。一个语句允许将存储桶(amzn-s3-demo-buckets3:GetObject 权限授予所有人。另一个语句通过要求 MFA,进一步限制对 amzn-s3-demo-bucket/taxdocuments

您可以选择使用数值条件来限制 aws:MultiFactorAuthAge 键的有效期。您使用 aws:MultiFactorAuthAge 键指定的期限独立于对请求进行身份验证时使用的临时安全凭证的生存期。

例如,除了要求 MFA 身份验证外,下面的存储桶策略还会查看临时会话是在多久以前创建的。如果 aws:MultiFactorAuthAge 键值指示临时会话是在一个小时 (3600 秒) 之前创建的,则策略将拒绝任何操作。

防止用户删除对象

默认状态下,用户没有权限。但在创建策略时,您可能无意间向用户授予了您并不打算授予的权限。为避免这些权限漏洞,可通过添加显式拒绝编写更严格的访问策略。

要显式阻止用户或账户删除对象,您必须在存储桶策略中添加以下操作:s3:DeleteObject、s3:DeleteObjectVersion 和 s3:PutLifecycleConfiguration 权限。所有三个操作均为必需,因为您可通过显式调用 DELETE Object API 操作或配置其生命周期来删除对象(请参阅管理对象的生命周期),以便 Amazon S3 能够在对象生命周期已过时将它们移除。

在以下策略示例中,您显式对用户 MaryMajorDELETE Object 权限。显式 Deny 语句始终取代授予的其它任何权限。