本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

运行 CodeBuild 的 GitHub Enterprise Server 示例

Amazon CodeBuild 支持将 GitHub Enterprise Server 作为源存储库。此示例演示在 GitHub Enterprise Server 存储库安装证书后,如何设置您的 CodeBuild 项目。它还演示了如何启用 Webhook,这样在每次代码更改推送到您的 GitHub Enterprise Server 存储库后,CodeBuild 都可以重新构建源代码。

先决条件

-

为您的 CodeBuild 项目生成个人访问令牌。我们建议您创建一个 GitHub Enterprise 用户,并为该用户生成个人访问令牌。将它复制到您的剪贴板,以便在创建 CodeBuild 项目时使用。有关更多信息,请参阅 GitHub 帮助网站上的为命令行创建个人访问令牌

。 在创建个人访问令牌时,请在定义中包含存储库范围。

-

从 GitHub Enterprise Server 下载您的证书。CodeBuild 使用此证书与存储库建立可信 SSL 连接。

Linux/macOS 客户端:

从终端窗口中运行以下命令:

echo -n | openssl s_client -connectHOST:PORTNUMBER\ | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > /folder/filename.pem将命令中的占位符替换为以下值:

HOST。您的 GitHub Enterprise Server 存储库的 IP 地址。PORTNUMBER。用于连接的端口号(例如,443)。folder。下载证书的文件夹。filename。证书文件的文件名。重要

将证书另存为 .pem 文件。

Windows 客户端:

使用浏览器从 GitHub Enterprise Server 下载您的证书。要查看站点的证书详细信息,请选择挂锁图标。有关如何导出证书的信息,请参阅浏览器文档。

重要

将证书另存为 .pem 文件。

-

将您的证书文件上传到 S3 存储桶。有关如何创建 S3 存储桶的信息,请参阅如何创建 S3 存储桶? 有关如何将对象上传到 S3 存储桶的信息,请参阅如何将文件和文件夹上传至存储桶?

注意

此存储桶必须与您的构建项目处在同一个 Amazon 区域中。例如,如果您指示 CodeBuild 在美国东部(俄亥俄州)区域运行构建任务,则存储桶也必须位于美国东部(俄亥俄州)区域中。

步骤 1:使用 GitHub Enterprise Server 创建构建项目并启用 webhook

从 https://console.aws.amazon.com/codesuite/codebuild/home

打开 Amazon CodeBuild 控制台。 如果显示了 CodeBuild 信息页面,请选择创建构建项目。否则,请在导航窗格中,展开构建,选择构建项目,然后选择创建构建项目。

在项目名称中,输入此构建项目的名称。构建项目名称在您的各个 Amazon 账户内必须是唯一的。您还可以包含构建项目的可选描述,以帮助其他用户了解此项目的用途。

-

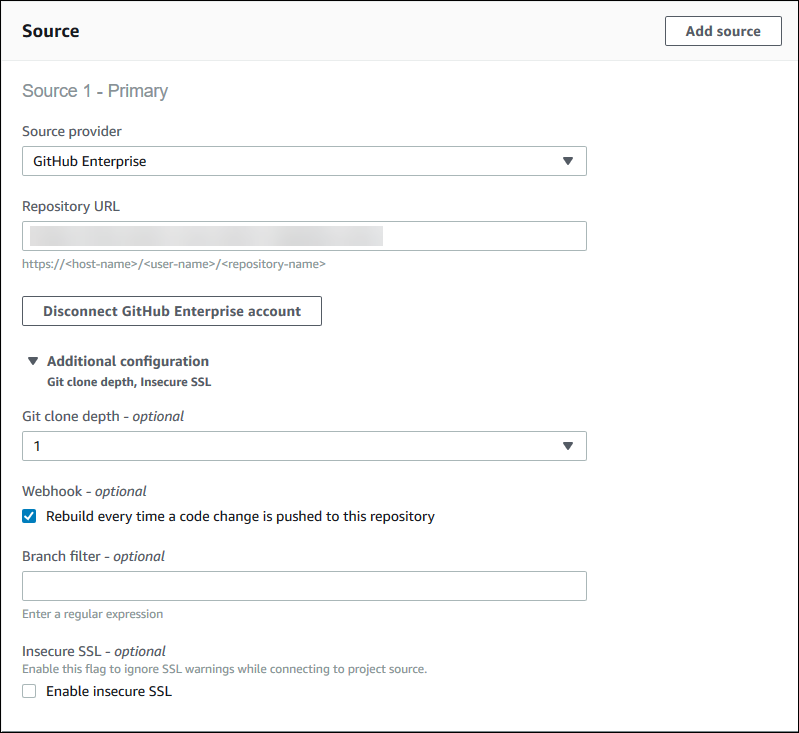

在源的源提供商中,选择 GitHub Enterprise Server。

-

选择管理账户凭证,然后选择个人访问令牌。对于服务,请选择 Secrets Manager(推荐),然后配置您的密钥。然后在 GitHub Enterprise 个人访问令牌中,输入个人访问令牌并选择保存。

-

在存储库 URL 中,输入您的存储库的路径,包括存储库的名称。

-

展开其他配置。

-

选择每次将代码推送到此存储库时都会重建以便每次将代码推送到此存储库时进行重建。

-

选择启用不安全的 SSL,在连接到您的 GitHub Enterprise Server 项目存储库时忽略 SSL 警告。

注意

建议您仅将启用不安全的 SSL 用于测试。它不应在生产环境中使用。

-

在环境中:

对于环境映像,执行下列操作之一:

-

要使用由 Amazon CodeBuild 托管的 Docker 映像,请选择托管映像,然后从操作系统、运行时和映像以及映像版本中进行相应选择。从环境类型中进行选择(如果可用)。

-

要使用其他 Docker 映像,请选择自定义映像。对于环境类型,请选择 ARM、Linux、Linux GPU 或 Windows。如果您针对外部注册表 URL 选择其他注册表,请使用

docker repository/docker image name -

要使用私有 Docker 映像,请选择自定义映像。对于环境类型,请选择 ARM、Linux、Linux GPU 或 Windows。对于映像注册表,选择其他注册表,然后输入您的私有 Docker 映像的凭证的 ARN。凭证必须由 Secrets Manager 创建。有关更多信息,请参阅《Amazon Secrets Manager 用户指南》中的什么是 Amazon Secrets Manager?。

-

在服务角色中,执行下列操作之一:

-

如果您没有 CodeBuild 服务角色,请选择新建服务角色。在角色名称中,为新角色输入名称。

-

如果您拥有 CodeBuild 服务角色,请选择现有服务角色。在角色 ARN 中,选择服务角色。

注意

当您使用控制台来创建或更新构建项目时,您可以同时创建 CodeBuild 服务角色。默认情况下,这个角色仅能与该构建项目配合使用。如果您使用控制台将此服务角色与另一个构建项目关联,则此角色将更新以便与关联的构建项目结合使用。一个服务角色最多可与 10 个构建项目结合使用。

-

-

展开其他配置。

如果要将 CodeBuild 与您的 VPC 结合使用:

-

对于 VPC,请选择 CodeBuild 使用的 VPC ID。

-

对于 VPC 子网,请选择包含 CodeBuild 使用的资源的子网。

-

对于 VPC 安全组,请选择 CodeBuild 用来支持对 VPC 中资源的访问的安全组。

有关更多信息,请参阅 使用 Amazon CodeBuild 亚马逊 Virtual Private Cloud。

-

在 Buildspec 中,执行以下操作之一:

-

选择使用 buildspec 文件,以在源代码根目录中使用 buildspec.yml 文件。

-

选择插入构建命令,以使用控制台插入构建命令。

有关更多信息,请参阅Buildspec 参考。

-

在构件中,对于类型,执行以下操作之一:

-

如果您不想创建构建输出构件,请选择无构件。

-

要将构建输出存储在 S3 存储桶中,请选择 Amazon S3,然后执行以下操作:

-

如果要将项目名称用于构建输出 ZIP 文件或文件夹,请将名称留空。否则,请输入名称。默认情况下,构件名称是项目名称。如果您要使用其他名称,请在构件名称框中输入该名称。如果您要输出 ZIP 文件,请包含 zip 扩展名。

-

对于存储桶名称,请选择输出存储桶的名称。

-

如果您在此过程的前面部分选择了插入构建命令,对于输出文件,请输入构建(该构建要放到构建输出 ZIP 文件或文件夹中)中的文件位置。对于多个位置,使用逗号将各个位置隔开(例如,

appspec.yml, target/my-app.jar)。有关更多信息,请参阅buildspec 语法中files的描述。

-

-

对于缓存类型,请选择下列选项之一:

-

如果您不想使用缓存,请选择无缓存。

-

如果要使用 Amazon S3 缓存,请选择 Amazon S3,然后执行以下操作:

-

对于存储桶,选择存储缓存的 S3 存储桶的名称。

-

(可选)对于缓存路径前缀,输入 Amazon S3 路径前缀。缓存路径前缀值类似于目录名称。它使您能够在存储桶的同一目录下存储缓存。

重要

请勿将尾部斜杠 (/) 附加到路径前缀后面。

-

-

如果想要使用本地缓存,请选择本地,然后选择一个或多个本地缓存模式。

注意

Docker 层缓存模式仅适用于 Linux。如果您选择该模式,您的项目必须在特权模式下运行。

使用缓存可节省大量构建时间,因为构建环境的可重用部分被存储在缓存中,并且可跨构建使用。有关在 buildspec 文件中指定缓存的信息,请参阅buildspec 语法。有关缓存的更多信息,请参阅 缓存构建以提高性能。

-

-

选择 Create build project(创建构建项目)。在构建项目页面上,选择开始构建。