本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

Amazon Inspector InspectorScan 调用操作参考

Amazon Inspector 是一项漏洞管理服务,可自动发现工作负载并持续对其进行扫描,以查找软件漏洞和意外的网络暴露。中的InspectorScan操作 CodePipeline 可自动检测和修复开源代码中的安全漏洞。该操作是具有安全扫描功能的托管计算操作。您可以 InspectorScan 与第三方存储库(例如 GitHub 或 Bitbucket Cloud)中的应用程序源代码一起使用,也可以与容器应用程序的映像一起使用。您的操作将扫描并报告您配置的漏洞级别和警报。

注意:的 CodePipeline 操作InspectorScan不适用于中国(北京)和中国(宁夏)区域。要参考其他可用操作,请参阅 产品和服务与 CodePipeline。

重要

此操作使用 CodePipeline 托管 CodeBuild 计算在构建环境中运行命令。运行该操作将在 Amazon CodeBuild中产生单独的费用。

操作类型 ID

-

类别:

Invoke -

拥有者:

AWS -

提供方:

InspectorScan -

版本:

1

示例:

{ "Category": "Invoke", "Owner": "AWS", "Provider": "InspectorScan", "Version": "1" },

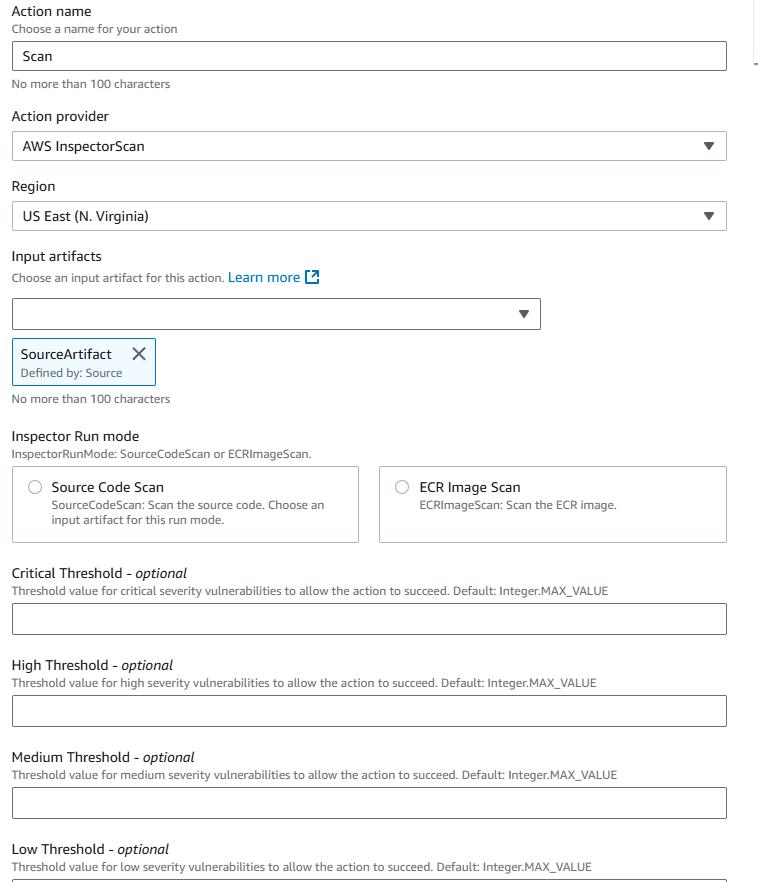

配置参数

- InspectorRunMode

-

(必需)指示扫描模式的字符串。有效值为

SourceCodeScan | ECRImageScan。 - ECRRepository名称

-

向其中推送映像的 Amazon ECR 存储库的名称。

- ImageTag

-

为映像使用的标签。

此操作的参数会扫描您指定的漏洞级别。漏洞阈值有以下级别:

- CriticalThreshold

-

在您的来源中发现的严重性严重漏洞的数量,超过这些漏洞 CodePipeline 将无法执行操作。

- HighThreshold

-

在您的来源中发现的高严重性漏洞数量,超过这些漏洞 CodePipeline 将无法执行操作。

- MediumThreshold

-

在您的来源中发现的中等严重性漏洞的数量,超过这些漏洞 CodePipeline 将无法执行操作。

- LowThreshold

-

在您的来源中发现的低严重性漏洞的数量,超过这些漏洞 CodePipeline 将无法执行操作。

输入构件

-

构件数:

1 -

描述:用于扫描漏洞的源代码。如果扫描对象是 ECR 存储库,则不需要此输入构件。

输出构件

-

构件数:

1 -

描述:以软件物料清单(SBOM)文件形式提供的漏洞详细信息。

输出变量

配置后,此操作会生成变量,该变量可由管道中下游操作的操作配置引用。此操作生成的变量可视为输出变量,即使操作没有命名空间也是如此。您可以使用命名空间配置操作,以使这些变量可用于下游操作的配置。

有关更多信息,请参阅 变量参考。

- HighestScannedSeverity

-

扫描的最高严重程度的输出。有效值为

medium | high | critical。

服务角色权限:InspectorScan 操作

如需 InspectorScan 操作支持,请将以下内容添加到策略语句中:

{ "Effect": "Allow", "Action": "inspector-scan:ScanSbom", "Resource": "*" }, { "Effect": "Allow", "Action": [ "ecr:GetDownloadUrlForLayer", "ecr:BatchGetImage", "ecr:BatchCheckLayerAvailability" ], "Resource": "resource_ARN" },

此外,如果尚未为命令操作添加以下权限,请向您的服务角色添加以下权限以查看 CloudWatch 日志。

{ "Effect": "Allow", "Action": [ "logs:CreateLogGroup", "logs:CreateLogStream", "logs:PutLogEvents" ], "Resource": "resource_ARN" },

注意

在服务角色策略声明中使用基于资源的权限,将权限范围缩小到管道资源级别。

操作声明

另请参阅

下列相关资源在您使用此操作的过程中会有所帮助。

-

有关 Amazon Inspector 的更多信息,请参阅《Amazon Inspector

用户指南》。