SAML 会话在 Amazon Cognito 用户池中启动

Amazon Cognito 支持服务提供商发起(SP 发起)的单点登录(SSO)和 IdP 发起的 SSO。作为一项最佳安全实践,请在用户池中实施 SP 发起的 SSO。SAML V2.0 技术概述

对于某些企业使用案例,对内部应用程序的访问从企业 IdP 托管的控制面板上的书签开始。当用户选择书签时,IdP 会生成一个 SAML 响应并将其发送到 SP 以向应用程序验证用户身份。

您可以在用户池中配置 SAML IdP,以便支持 IdP 发起的 SSO。在支持 IdP 发起的身份验证时,因为 Amazon Cognito 不会通过 SAML 请求发起身份验证,所以 Amazon Cognito 无法验证它是否请求了收到的 SAML 响应。在 SP 发起的 SSO 中,Amazon Cognito 会设置状态参数,用以根据原始请求验证 SAML 响应。通过 SP 发起的登录,您还可以防止跨站点请求伪造(CSRF)攻击。

实施 SP 发起的 SAML 登录

作为一项最佳实践,实施服务提供商发起(SP 发起)的用户池登录。Amazon Cognito 会启动用户的会话并将他们重定向到您的 IdP。使用这种方法,您可以更大限度地控制谁提出登录请求。在某些条件下,您也可以允许 IdP 发起的登录。

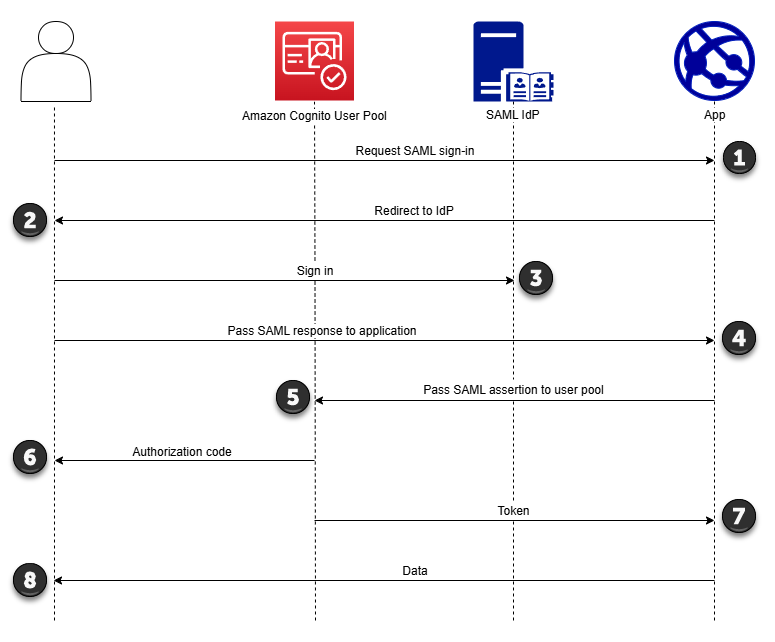

以下过程显示了用户如何通过 SAML 提供者完成 SP 发起的用户池登录。

-

您的用户在登录页面输入他们的电子邮件地址。要确定您的用户是否重定向到其 IdP,您可以在自定义构建的应用程序中收集他们的电子邮件地址,或者在 Web 视图中调用托管登录。

您可以将托管登录页面配置为显示 IdP 列表或提示输入电子邮件地址并将其与 SAML IdP 的标识符进行匹配。要提示输入电子邮件地址,请编辑您的托管登录品牌风格,然后在基础中找到身份验证行为,然后在提供商显示下,将显示风格设置为域搜索输入。

-

您的应用程序调用您的用户池重定向端点,并请求使用与应用程序对应的客户端 ID 以及与用户对应的 IdP ID 进行会话。

-

Amazon Cognito 使用(可选择在

AuthnRequest元素中签署的)SAML 请求将您的用户重定向到 IdP。 -

IdP 以交互方式或通过浏览器 Cookie 中记住的会话对用户进行身份验证。

-

IdP 使用其 POST 有效载荷中可选的加密 SAML 断言将用户重定向到用户池 SAML 响应端点。

注意

Amazon Cognito 会取消在 5 分钟内未收到响应的会话,并将用户重定向到托管登录。当您的用户遇到此结果时,他们会收到一条

Something went wrong错误消息。 -

在验证 SAML 断言并从响应中的声明映射用户属性后,Amazon Cognito 在用户池中内部创建或更新用户的配置文件。通常,您的用户池会向用户的浏览器会话返回授权码。

-

用户向应用程序出示他们的授权码,应用程序会将授权码交换成 JSON Web 令牌(JWT)。

-

应用程序接受并处理用户的 ID 令牌作为身份验证,使用其访问令牌生成对资源的授权请求,并存储他们的刷新令牌。

当用户进行身份验证并接收授权码授予时,用户池会返回 ID 令牌、访问令牌和刷新令牌。ID 令牌是基于 OIDC 的身份管理的身份验证对象。访问令牌是具有 OAuth 2.0 范围

您还可以选择刷新令牌的持续时间。用户的刷新令牌到期后,他们必须重新登录。如果他们通过 SAML IdP 进行身份验证,则用户的会话持续时间由其令牌的到期时间,而不是他们与 IdP 的会话到期时间来设置。您的应用程序必须存储每位用户的刷新令牌,并在刷新令牌到期时更新他们的会话。托管登录会在浏览器的 Cookie 中维持用户的会话,这个 Cookie 的有效期为 1 小时。

实施 IdP 发起的 SAML 登录

在为 IdP 发起的 SAML 2.0 登录配置身份提供者时,您可以向用户池域中的 saml2/idpresponse 端点提供 SAML 断言,而无需在 对端点授权 启动会话。具有此配置的用户池接受从用户池外部身份提供者由 IdP 发起的 SAML 断言,前提是所请求的应用程序客户端支持这种断言。

-

用户请求使用您的应用程序进行 SAML 登录。

-

您的应用程序调用浏览器或将用户重定向到其 SAML 提供商的登录页面。

-

IdP 以交互方式或通过浏览器 Cookie 中记住的会话对用户进行身份验证。

-

IdP 使用 POST 正文中的 SAML 断言或响应将用户重定向到您的应用程序。

-

您的应用程序将 SAML 断言添加到您的用户池

saml2/idpresponse端点请求的 POST 正文中。 -

Amazon Cognito 向您的用户发出授权码。

-

用户向应用程序出示他们的授权码,应用程序会将授权码交换成 JSON Web 令牌(JWT)。

-

应用程序接受并处理用户的 ID 令牌作为身份验证,使用其访问令牌生成对资源的授权请求,并存储他们的刷新令牌。

以下步骤描述了配置 IdP 发起的 SAML 2.0 提供者并使用它来登录的整个过程。

-

创建或指定用户池和应用程序客户端。

-

在您的用户池中创建 SAML 2.0 IdP。

-

将您的 IdP 配置为支持 IdP 启动。IdP 发起的 SAML 引入了一些安全性考量,而其他 SSO 提供者没有涉及这些安全性考量。因此,您无法将非 SAML IdP(包括用户池本身)添加到任何使用 SAML 提供者且具有 IdP 发起的登录的应用程序客户端。

-

将 IdP 发起的 SAML 提供者与用户池中的应用程序客户端关联。

-

将您的用户引导至 SAML IdP 的登录页面并检索 SAML 断言。

-

使用 SAML 断言将用户引导至用户池

saml2/idpresponse端点。 -

接收 JSON Web 令牌(JWT)。

要在用户池中接受未经请求的 SAML 断言,必须考虑其对应用程序安全性的影响。当您接受 IdP 发起的请求时,可能会出现请求欺骗和 CSRF 尝试情况。虽然用户池无法验证 IdP 发起的登录会话,但 Amazon Cognito 会验证请求参数和 SAML 断言。

此外,SAML 声明不得包含 InResponseTo 声明,并且必须在前 6 分钟内发出。

您必须使用 IdP 发起的 SAML 向您的 /saml2/idpresponse 提交请求。对于 SP 发起的请求和托管登录授权请求,您必须提供参数,将您请求的应用程序客户端、范围、重定向 URI 和其他详细信息标识为 HTTP GET 请求中的查询字符串参数。但是,对于 IdP 发起的 SAML 断言,必须将请求的详细信息的格式设置为 HTTP POST 请求正文中的 RelayState 参数。请求正文还必须包含您的 SAML 断言,作为 SAMLResponse 参数。

以下是 IdP 发起的 SAML 提供商的示例请求和响应。

POST /saml2/idpresponse HTTP/1.1 User-Agent:USER_AGENTAccept: */* Host:example.auth.us-east-1.amazoncognito.comContent-Type: application/x-www-form-urlencoded SAMLResponse=[Base64-encoded SAML assertion]&RelayState=identity_provider%3DMySAMLIdP%26client_id%3D1example23456789%26redirect_uri%3Dhttps%3A%2F%2Fwww.example.com%26response_type%3Dcode%26scope%3Demail%2Bopenid%2BphoneHTTP/1.1 302 Found Date: Wed, 06 Dec 2023 00:15:29 GMT Content-Length: 0 x-amz-cognito-request-id: 8aba6eb5-fb54-4bc6-9368-c3878434f0fb Location:https://www.example.com?code=[Authorization code]