使用公共端点保护工作负载

对于可公开访问的工作负载,Amazon 提供了许多有助于降低某些风险的功能和服务。本节介绍应用程序用户的身份验证和授权以及保护 API 端点。

身份验证和授权

身份验证与身份相关,授权涉及操作。使用身份验证来控制谁可以调用 Lambda 函数,然后使用授权来控制调用者可以执行的操作。对于许多应用程序来说,IAM 足以管理这两种控制机制。

对于具有外部用户的应用程序,例如 Web 或移动应用程序,通常使用 JSON Web 令牌

您可以使用 Amazon Cognito 实施 JWT,这是一种可以处理注册、身份验证、账户恢复和其他常见账户管理操作的用户目录服务。Amplify Framework

鉴于身份提供者服务的关键安全角色,使用专业工具来保护您的应用程序非常重要。不建议您自己编写服务来处理身份验证或授权。自定义库中的任何漏洞都可能对您的工作负载及其数据的安全性产生重大影响。

保护 API 端点

对于无服务器应用程序,公开为后端应用程序提供服务的首选方式是使用 Amazon API Gateway。这可以帮助您保护 API 免受恶意用户或流量激增的侵害。

API Gateway 为无服务器开发人员提供了两种端点类型:REST API 和 HTTP API。两者都支持使用 Amazon Lambda 授权、IAM 授权或 Amazon Cognito 授权。使用 IAM 或 Amazon Cognito 时,会评估传入的请求,如果这些请求缺少所需的令牌或包含无效的身份验证,则会拒绝该请求。您无需为这些请求付费,并且这些请求不计入任何限制配额。

公共互联网上的任何人皆可访问未经身份验证的 API 路由,因此建议您限制使用未经身份验证的 API。如果您必须使用未经身份验证的 API,务必保护它们免受常见风险,例如拒绝服务(DoS)

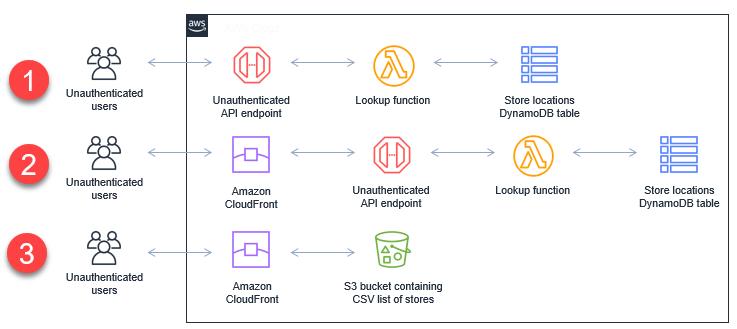

在许多情况下,未经身份验证的 API 所提供的功能可以通过其他方法来实现。例如,Web 应用程序可以向未登录的用户提供来自 DynamoDB 表的客户零售商店列表。此请求可能来自前端 Web 应用程序或任何其他调用 URL 端点的源。此图比较了三种解决方案:

-

互联网上的任何人都可以调用此未经身份验证的 API。在拒绝服务攻击中,可能会耗尽底层表上的 API 节流限制、Lambda 并发或 DynamoDB 预调配的读取容量。

-

在 API 端点前面使用适当的生存时间(TTL)配置的 CloudFront 分配将承受 DoS 攻击中的大部分流量,而无需更改用于获取数据的底层解决方案。

-

另外,对于很少更改的静态数据,CloudFront 分配可以提供来自 Amazon S3 存储桶的数据。