本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

Amazon OpenSearch 服务的安全分析

Security Analytics 是一种 OpenSearch 解决方案,可提供对组织基础设施的可见性,监控异常活动,实时检测潜在的安全威胁,并向预先配置的目的地触发警报。您可以通过持续评估安全规则及查看自动生成的安全调查发现来监控安全事件日志中的恶意活动。此外,安全分析还可以生成自动警报,并将其发送到指定通知通道,例如 Slack 或电子邮件。

您可以使用 Security Analytics 插件来检测常见威胁, out-of-the-box并根据现有的安全事件日志(例如防火墙日志、Windows 日志和身份验证审核日志)生成重要的安全见解。要使用安全分析,您的域名必须运行 OpenSearch 版本 2.5 或更高版本。

注意

本文档简要概述了 Amazon OpenSearch 服务的安全分析。包括关键概念以及配置权限的步骤。如需全面的文档,包括设置指南、API 参考和所有可用设置的参考,请参阅 OpenSearch 文档中的安全分析

安全分析组件和概念

大量工具和功能为运行安全分析奠定了基础。构成插件的主要组件包括探测器、日志类型、规则、调查发现和警报。

日志类型

OpenSearch 支持多种类型的日志,并为每种类型提供 out-of-the-box映射。您可以在创建探测器时指定日志类型并配置时间间隔,然后安全分析将自动激活以该间隔运行的一组相关规则。

探测器

探测器可识别数据索引中针对某一日志类型的一系列网络安全威胁。您可以将探测器配置为使用自定义规则和预包装 Sigma 规则来评估系统中发生的事件。然后,探测器将根据这些事件生成安全调查发现结果。有关探测器的更多信息,请参阅 OpenSearch 文档中的创建探测器

Rules

威胁检测规则定义探测器应用于摄取日志数据以识别安全事件的条件。安全分析支持导入、创建和自定义规则以满足您的要求,同时还提供预包装开源 Sigma 规则以检测日志中的常见威胁。安全将大量规则映射到由 MITRE ATT&CK 组织维护的规模不断壮大的攻击者策略和技术知识库。您可以同时使用 OpenSearch 仪表板或 APIs 来创建和使用规则。有关规则的更多信息,请参阅 OpenSearch 文档中的使用规则

结果

当探测器匹配规则与日志事件时,将生成调查发现。每项调查发现均包含唯一的选择规则、日志类型和规则严重性组合。调查发现不一定指向系统内部即将发生的威胁,但始终隔离感兴趣的事件。有关调查结果的更多信息,请参阅 OpenSearch 文档中的使用调查结果

警报

创建探测器时,您可以指定一个或多个触发提醒的条件。提醒是指发送到首选通道的通知,例如 Slack 或电子邮件。您可以设置在探测器匹配一个或多个规则时触发提醒,而且可以自定义通知消息。有关警报的更多信息,请参阅 OpenSearch 文档中的处理警报

探索安全分析

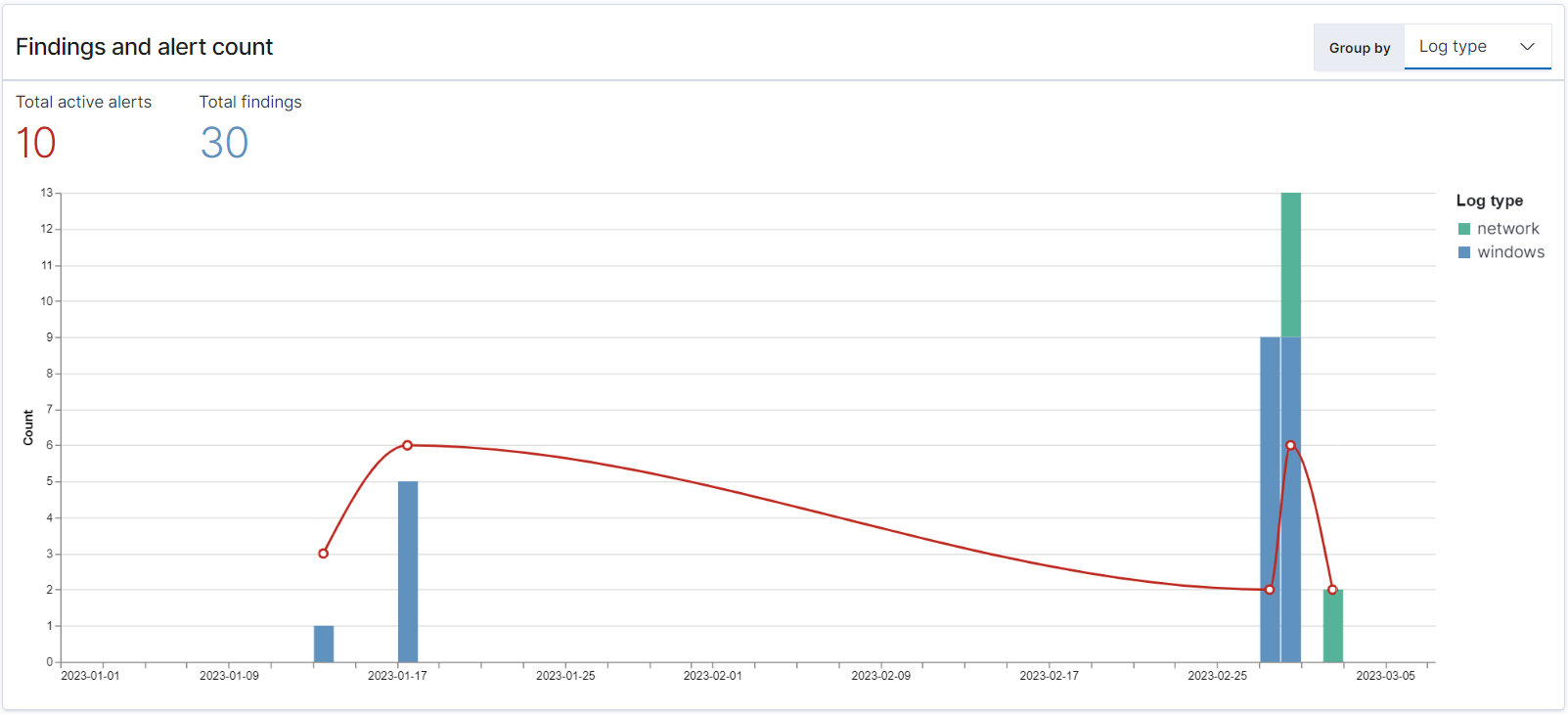

您可以使用 OpenSearch 仪表板对安全分析插件进行可视化和深入了解。概述视图提供了多方面的信息,例如调查发现和提醒计数、近期调查发现和提醒、频繁检测规则以及探测器列表等。您可以查看由多个可视化效果图构成的摘要视图。例如,下图显示了给定时段内不同日志类型的调查发现和提醒趋势。

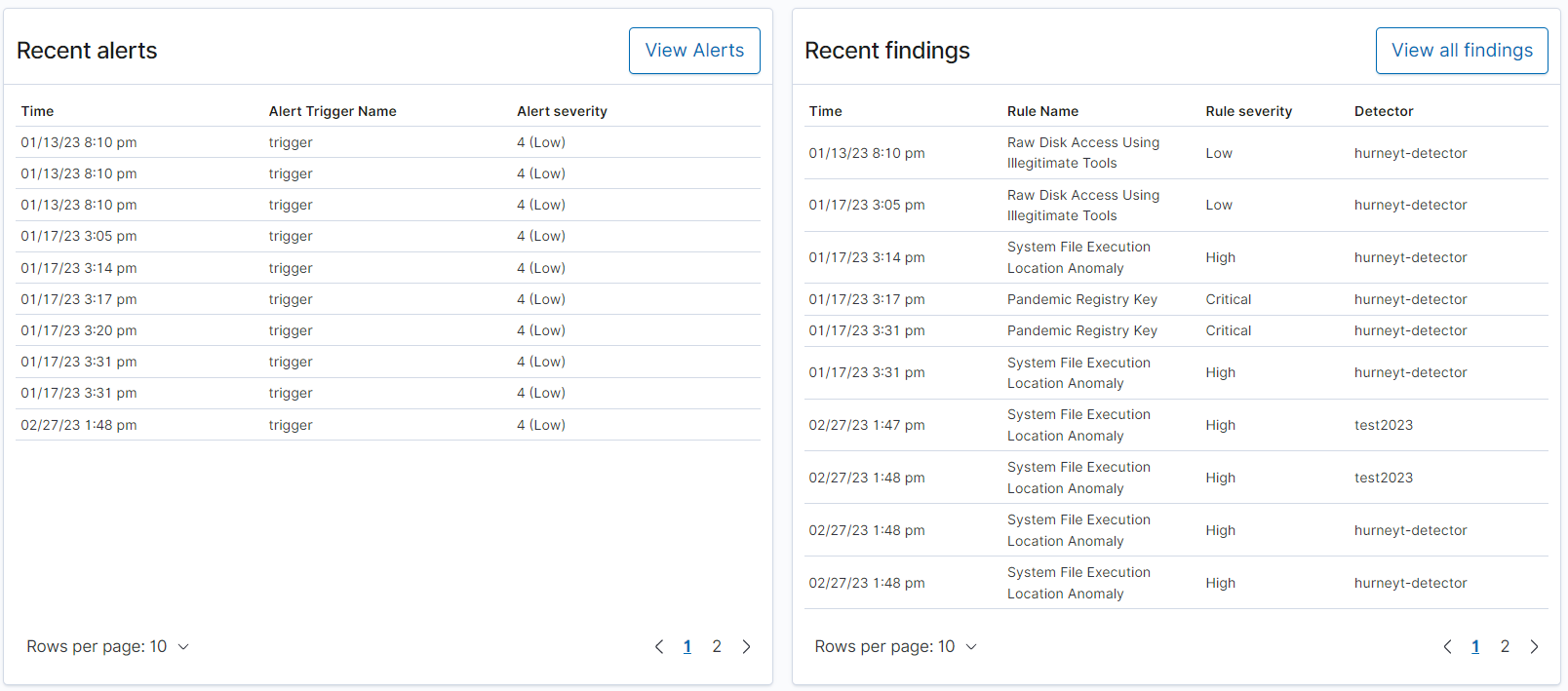

在页面下方,您可以查看最新调查发现和提醒。

此外,您还可以查看所有活动探测器中最常触发的规则的分布情况。这样可以帮助您检测和调查各种日志类型的不同类型恶意活动。

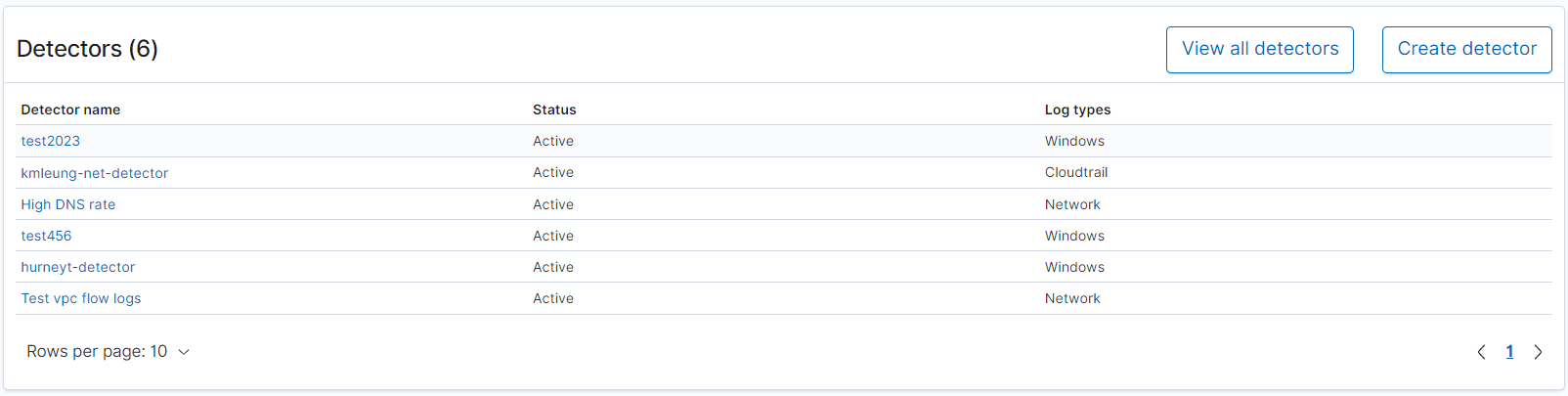

最后,还可以查看已配置探测器的状态。您也可以通过此面板导航到创建探测器工作流。

要配置您的安全分析设置,请使用规则页面创建规则,然后使用这些规则在探测器页面中编写探测器。要集中查看安全分析结果,您可以使用调查发现和提醒页面。

配置 权限

如果您在先前存在的 OpenSearch 服务域上启用安全分析,则可能无法在该域上定义该security_analytics_manager角色。必须将非管理员用户映射到此角色,才能使用精细访问控制管理域上的温索引。手动创建 security_analytics_manager 角色,请执行下列步骤:

-

在 “ OpenSearch 控制面板” 中,转至 “安全”,然后选择 “权限”。

-

选择创建操作组并配置以下组:

组名 Permissions security_analytics_full_access-

cluster:admin/opensearch/securityanalytics/alerts/* -

cluster:admin/opensearch/securityanalytics/detector/* -

cluster:admin/opensearch/securityanalytics/findings/* -

cluster:admin/opensearch/securityanalytics/mapping/* -

cluster:admin/opensearch/securityanalytics/rule/*

security_analytics_read_access-

cluster:admin/opensearch/securityanalytics/alerts/get -

cluster:admin/opensearch/securityanalytics/detector/get -

cluster:admin/opensearch/securityanalytics/detector/search -

cluster:admin/opensearch/securityanalytics/findings/get -

cluster:admin/opensearch/securityanalytics/mapping/get -

cluster:admin/opensearch/securityanalytics/mapping/view/get -

cluster:admin/opensearch/securityanalytics/rule/get -

cluster:admin/opensearch/securityanalytics/rule/search

-

-

选择角色和创建角色。

-

将角色命名为 security_analytics_manager。

-

对于群集权限,选择

security_analytics_full_access和security_analytics_read_access。 -

对于索引,键入

*。 -

对于索引权限,选择

indices:admin/mapping/put和indices:admin/mappings/get。 -

选择创建。

-

创建角色之后,将其映射到将管理安全分析索引的任何用户或后端角色。

问题排查

无此类索引错误

如果您没有探测器,打开安全分析控制面板,可能会在右下角看到一条通知,通知内容为 [index_not_found_exception]

no such index [.opensearch-sap-detectors-config]。您可以忽略此通知,通知会在几秒钟内消失,且创建探测器后不会再次显示。