本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

身份和访问管理

Amazon Identity and Access Management (IAM) 使您能够更安全地管理对 Amazon Web Services 账户 和资源的访问权限。使用 IAM,您可以在主用户(根)中创建多个用户 Amazon Web Services 账户。这些用户可以有自己的凭证:密码、访问密钥 ID 和秘密密钥。但是,所有 IAM 用户都共享单个账号。

您可以通过将 IAM policy 附加到用户来管理每个 IAM 用户的资源访问级别。例如,您可以将策略附加到一个 IAM 用户,该用户提供了对您的账户中的 Amazon S3 服务和相关资源的访问权限,但未提供对任何其他服务或资源的访问权限。

如要实现更有效的访问管理,您可以创建 IAM 组,即若干用户的集合。当您将一个策略附加到组时,它将影响作为该组成员的所有用户。

除了在用户和组级别管理权限之外,IAM 还支持 IAM 角色的概念。与用户和组相似,您可以将策略附加到 IAM 角色。然后,您可以将 IAM 角色与 Amazon EC2 实例关联。在 EC2 实例上运行的应用程序可以 Amazon 使用 IAM 角色提供的权限进行访问。有关将 IAM 角色与 Toolkit 一起使用的更多信息,请参阅创建 IAM 角色。有关 IAM 的更多信息,请参阅《IAM 用户指南》。

创建和配置 IAM 用户

IAM 用户允许您向其他人授予访问您的权限 Amazon Web Services 账户。由于您能够将策略附加到 IAM 用户,因此您可以精确地限制 IAM 用户可访问的资源以及他们可对这些资源执行的操作。

作为最佳实践,所有访问的用户都 Amazon Web Services 账户 应以 IAM 用户身份进行访问,即使是账户的所有者也是如此。这确保了在一个 IAM 用户的凭证泄露时只需停用该用户的凭证。不需要停用或更改账户的根凭证。

在 Toolkit for Visual Studio 中,您可以将 IAM policy 附加到用户或将用户分配到组,由此向 IAM 用户分配权限。分配到某个组的 IAM 用户将从附加到该组的策略派生其权限。有关更多信息,请参阅创建 IAM 组和将 IAM 用户添加到 IAM 组。

您还可以从 Visual Studio 的 Toolkit for Visual Studio 中为 IAM 用户生成 Amazon 证书(访问密钥 ID 和密钥)。有关更多信息,请参阅为 IAM 用户生成凭证

适用于 Visual Studio 的 Toolkit 支持指定用于通过 Amazon Explorer 访问服务的 IAM 用户证书。由于 IAM 用户通常无法完全访问所有 Amazon Web Services,因此 Amazon Explorer 中的某些功能可能不可用。如果您在活跃账户是 IAM 用户时使用 Amazon Explorer 更改资源,然后将活跃账户切换到根账户,则在您刷新 Amazon Explorer 中的视图之前,更改可能不可见。要刷新该视图,请选择刷新 () 按钮。

有关如何从中配置 IAM 用户的信息 Amazon Web Services 管理控制台,请转到 IAM 用户指南中的使用用户和群组。

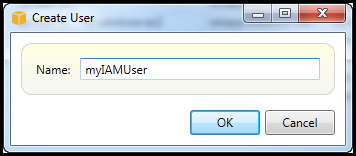

创建 IAM 用户

新用户将作为子节点显示在 Amazon Identity and Access Management 节点的用户下。

有关如何创建策略并将其附加到用户的信息,请参阅创建 IAM 策略。

创建 IAM 组

组提供了一个将 IAM policy 应用于用户集合的方法。有关如何管理 IAM 用户和组的信息,请参阅《IAM 用户指南》中的使用用户和组。

创建 IAM 组

-

在 Amazon Explorer 中,在 “身份和访问管理” 下,打开群组的上下文(右键单击)菜单,然后选择 “创建群组”。

-

在创建组对话框中,为 IAM 组键入名称并选择确定。

Create IAM group

Create IAM group

新 IAM 组将显示在身份和访问管理的组子节点下。

有关创建策略并将其附加到 IAM 组的信息,请参阅创建 IAM policy。

将 IAM 用户添加到 IAM 组

作为 IAM 组成员的 IAM 用户将从附加到该组的策略派生访问权限。IAM 组的用途是简化对一系列 IAM 用户的权限的管理。

有关附加到某个 IAM 组的策略如何与附加到作为该 IAM 组成员的 IAM 用户的策略交互的信息,请参阅《IAM 用户指南》中的“管理 IAM policy”。

在 Amazon Explorer 中,您可以从 “用户” 子节点(而不是群组)子节点将 IAM 用户添加到 IAM 群组。

将 IAM 用户添加到 IAM 组

-

在 Amazon Explorer 中,在 “身份和访问管理” 下,打开 “用户” 的上下文(右键单击)菜单,然后选择 “编辑”。

Assign an IAM user to a IAM group

Assign an IAM user to a IAM group -

组选项卡的左侧窗格显示了可用 IAM 组。右侧窗格显示了已包含指定 IAM 用户的组。

要将 IAM 用户添加到某个组,请在左侧窗格中,选择该 IAM 组,然后选择 > 按钮。

要从某个组中移除 IAM 用户,请在右侧窗格中,选择该 IAM 组,然后选择 < 按钮。

要将 IAM 用户添加到所有 IAM 组,请选择 >> 按钮。同样,要从所有组中移除 IAM 用户,请选择 << 按钮。

要选择多个组,请按顺序选择它们。您不需要按住 Ctrl 键。要从您的选项中清除某个组,只需再次选择它。

-

完成向 IAM 组分配 IAM 用户后,选择保存。

为 IAM 用户生成凭证

利用 Toolkit for Visual Studio,您可以生成用于对 Amazon进行 API 调用的访问密钥 ID 和秘密密钥。这些密钥也可指定用于通过 Toolkit 访问 Amazon Web Services。有关如何指定与 Toolkit 配合使用的凭证的更多信息,请参阅凭证。有关如何安全处理凭证的更多信息,请参阅管理 Amazon 访问密钥的最佳实践。

Toolkit 无法用于为 IAM 用户生成密码。

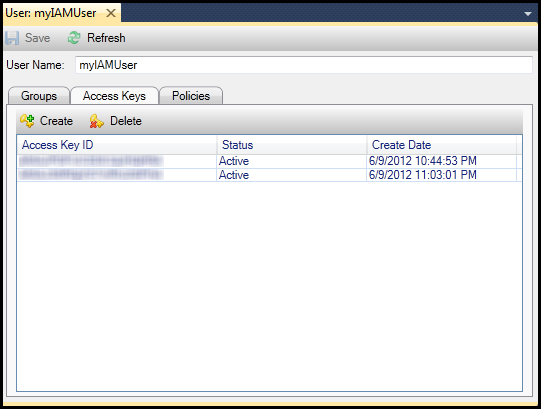

为 IAM 用户生成凭证

-

在 Amazon 资源管理器中,打开 IAM 用户的上下文(右键单击)菜单,然后选择编辑。

-

要生成凭证,请在 Access Keys (访问密钥) 选项卡上,选择 Create (创建)。

您只能为每个 IAM 用户生成两组凭证。如果您已经有两组凭证并需要再创建一组凭证,则必须删除现有的凭证组之一。

reate credentials for IAM user

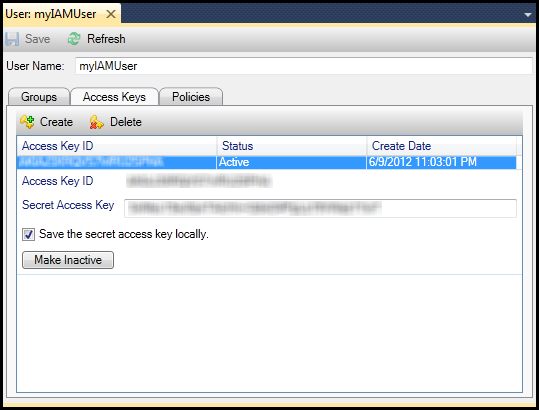

reate credentials for IAM user如果您希望 Toolkit 将私有访问密钥的加密副本保存到本地驱动器,请选择 “将私有访问密钥保存在本地”。 Amazon 仅在创建时返回私有访问密钥。您还可以从该对话框中复制秘密访问密钥并将其保存在安全的位置。

-

选择确定。

生成凭证后,您可以从 Access Keys (访问密钥) 选项卡查看它们。如果您选择了让 Toolkit 本地保存私有密钥的选项,该密钥将显示在此处。

如果您自行保存了私有密钥并且希望 Toolkit 保存它,请在 Secret Access Key (秘密访问密钥) 框中,键入秘密访问密钥,然后选择 Save the secret access key locally (在本地保存秘密访问密钥)。

要停用凭证,请选择 Make Inactive (转为非活动)。(如果您怀疑凭证已泄露,则可以这样做。如果您得到凭证安全的保证,则可以重新激活凭证。)

创建 IAM 角色

Toolkit for Visual Studio 支持创建和配置 IAM 角色。和使用用户和组一样,您可以将策略附加到 IAM 角色。然后,您可以将 IAM 角色与 Amazon EC2 实例关联。与实例的关联通过 EC2 实例配置文件进行处理,实例配置文件是角色的逻辑容器。在 EC2 实例上运行的应用程序将自动获得与 IAM 角色关联的策略所指定的访问权限级别。即使应用程序未指定其他 Amazon 凭据,也是如此。

例如,您可以创建角色并将仅限于访问 Amazon S3 的策略附加到该角色。将此角色与 EC2 实例关联后,您可以在该实例上运行应用程序,该应用程序将有权访问 Amazon S3,但不能访问任何其他服务或资源。这种方法的优点是,您无需担心在 EC2 实例上安全地传输和存储 Amazon 证书。

有关 IAM 角色的更多信息,请参阅《IAM 用户指南》中的“使用 IAM 角色”。有关 Amazon 使用与亚马逊 EC2 实例关联的 IAM 角色进行访问的程序的示例,请参阅 Java、.NET、PHP 和 Ruby 的 Amazon 开发者指南(使用 IAM 设置证书、创建 IAM 角色和使用 IAM 策略)。

创建 IAM 角色

-

在 Amazon Explorer 中,在 “身份和访问管理” 下,打开 “角色” 的上下文(右键单击)菜单,然后选择 “创建角色”。

-

在创建角色对话框中,为 IAM 角色键入名称并选择确定。

Create IAM role

Create IAM role

新 IAM 角色将显示在身份和访问管理中的角色下方。

有关如何创建策略并将其附加到角色的信息,请参阅创建 IAM 策略。

创建 IAM 策略

策略是 IAM 的基础。策略可与 IAM 实体(如用户、组或角色)关联。策略指定为用户、组或角色启用的访问级别。

创建 IAM 策略

在 Amazon Explorer 中,展开节Amazon Identity and Access Management点,然后展开要将策略附加到的实体类型(群组、角色或用户)的节点。例如,打开某个 IAM 角色的上下文菜单并选择编辑。

与该角色关联的选项卡将出现在 Amazon 资源管理器中。选择 Add Policy (添加策略) 链接。

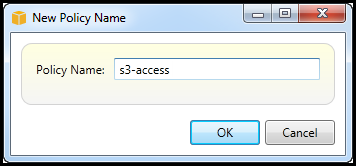

在 New Policy Name (新策略名称) 对话框中,键入策略的名称(例如,s3-access)。

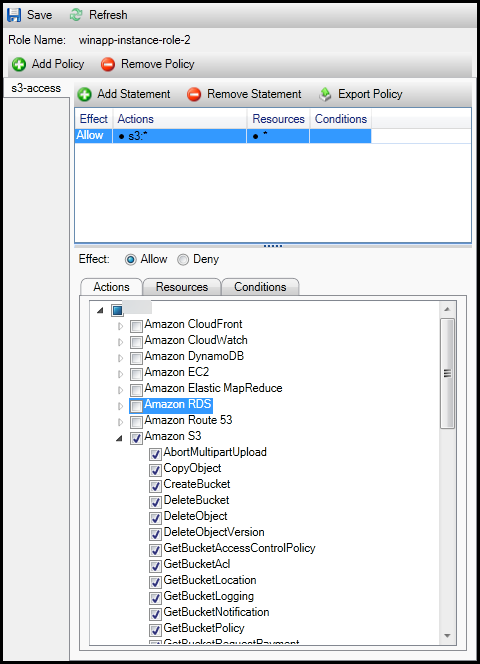

在策略编辑器中,添加策略语句以指定向角色提供的访问权限级别(在本示例中为 winapp-instance-role -2)。在本示例中,策略提供了对 Amazon S3 的完全访问权限,但未提供对任何其他资源的访问权限。

若要获得更精确的访问控制,您可以在策略编辑器中展开子节点以允许或拒绝与 Amazon Web Services 关联的操作。

当您编辑完策略时,请选择 Save (保存) 链接。