了解 PostgreSQL 角色和权限

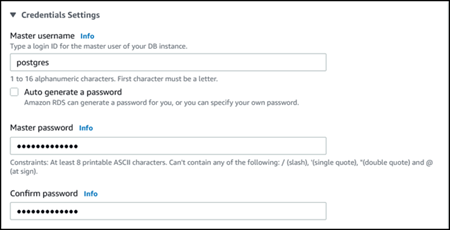

在使用 Amazon Web Services 管理控制台 创建 RDS for PostgreSQL 数据库实例时,将同时创建管理员账户。默认情况下,其名称为 postgres,如以下屏幕截图所示:

您可以选择其他名称,而不是接受默认值(postgres)。如果这样做,您选择的名称必须以字母开头,并且必须介于 1 到 16 个字母数字字符之间。为简单起见,在整个指南中,我们将使用默认值 (postgres) 来指代此主用户账户。

如果您使用 create-db-instance Amazon CLI 而不是 Amazon Web Services 管理控制台,则可以通过将名称传递给命令中的 master-username 参数来创建名称。有关更多信息,请参阅 创建 Amazon RDS 数据库实例。

无论您是使用 Amazon Web Services 管理控制台、Amazon CLI 还是 Amazon RDS API,也无论您是使用默认 postgres 名称还是选择其他名称,这第一个数据库用户账户都是 rds_superuser 组的成员并具有 rds_superuser 权限。