本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

概念

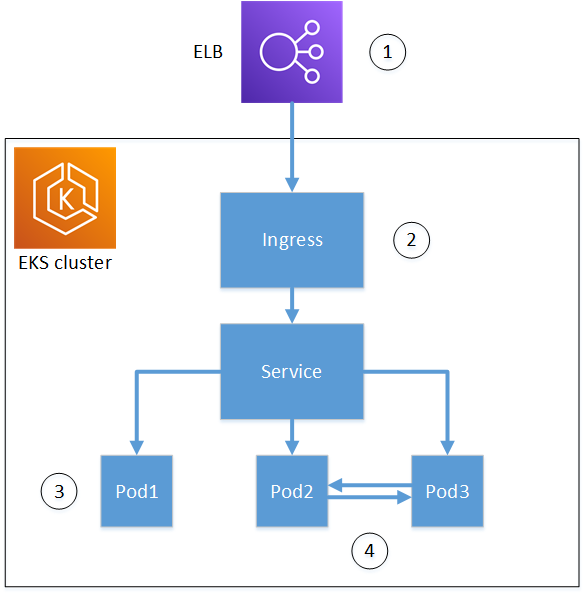

下图显示了在 Amazon EKS 集群中使用 TLS 的一些可用选项。示例集群位于负载均衡器后面。这些数字标识了 TLS 安全通信的可能端点。

-

在负载均衡器处终止

Elastic Load Balancing(Elastic Load Balancing)已与该 Amazon Certificate Manager 服务集成。您无需在负载均衡器

cert-manager上安装。您可以使用 Elastic Load Balancing 控制台为私有 CA 配置 ACM,使用私有 CA 签署证书,然后使用 Elastic Load Balancing 控制台安装证书。 Amazon 私有 CA 证书会自动续订。或者,您可以向非Amazon 负载均衡器提供私有证书以终止 TLS。

这提供了远程客户端和负载均衡器之间的加密通信。负载均衡器之后的数据以未加密方式传递到 Amazon EKS 集群。

-

在 Kubernetes 入口控制器处终止

入口控制器位于 Amazon EKS 集群内,充当负载均衡器和路由器。要使用入口控制器作为集群的终端节点进行外部通信,您必须:

-

同时安装

cert-manager和aws-privateca-issuer -

为控制器提供来自的 TLS 私有证书 Amazon 私有 CA。

负载均衡器和入口控制器之间的通信已加密,数据未加密地传递到集群的资源。

-

-

在 pod 处终止

每个 Pod 是一组共享存储和网络资源的一个或多个容器。如果您同时安装了

cert-manageraws-privateca-issuer和并为集群配置了私有 CA,Kubernetes 可以根据需要在 Pod 上安装签名的 TLS 私有证书。默认情况下,集群中的其他 Pod 无法使用在某个 Pod 上终止的 TLS 连接。 -

容器组(pod)之间的安全通信。

您可以为多个 Pod 配置证书,以允许它们相互通信。以下是可能的情况:

-

使用 Kubernetes 进行配置会生成自签名证书。这可以保护 pod 之间的通信,但是自签名证书不满足 HIPAA 或 FIPS 的要求。

-

使用由签名的证书进行配置 Amazon 私有 CA。这需要同时安装

cert-manager和aws-privateca-issuer。然后,Kubernetes 可以根据需要在容器上安装签名的 mTLS 证书。

-