本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

步骤 2:准备 Amazon Managed Microsoft AD

现在我们来准备 Amazon Managed Microsoft AD,以便创建信任关系。以下许多步骤与刚才为自托管式域完成的步骤几乎相同。但是,这次是使用的是 Amazon Managed Microsoft AD 。

配置 VPC 子网和安全组

您必须允许流量从自托管式网络流向包含 Amazon Managed Microsoft AD 的 VPC。为此,您需要确保用于部署 Amazon Managed Microsoft AD 的、与子网关联的 ACL 以及域控制器上配置的安全组规则都允许必需的流量以支持信任。

端口要求因域控制器使用的 Windows Server 版本和将利用信任的服务或应用程序而异。在本教程中,您将需要打开以下端口:

入站()

TCP/UDP 53 - DNS

TCP/UDP 88 - Kerberos 身份验证

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 - Kerberos 身份验证

TCP 636 - LDAPS (通过 TLS/SSL 的 LDAP)

TCP 3268-3269 – 全局目录

-

TCP/UDP 49152-65535 – RPC 的临时端口

注意

不再支持 SMBv1。

出库 —

ALL

注意

这些是连接 VPC 和自托管式目录所需的最少端口。根据您的特定配置,您可能需要打开其他端口。

要配置 Amazon Managed Microsoft AD 域控制器出站和入站规则

-

返回到 Amazon Directory Service 控制台

。在目录列表中,记下 Amazon Managed Microsoft AD 目录的目录 ID。 通过以下网址打开 Amazon VPC 控制台:https://console.aws.amazon.com/vpc/

。 -

在导航窗格中,选择安全组。

-

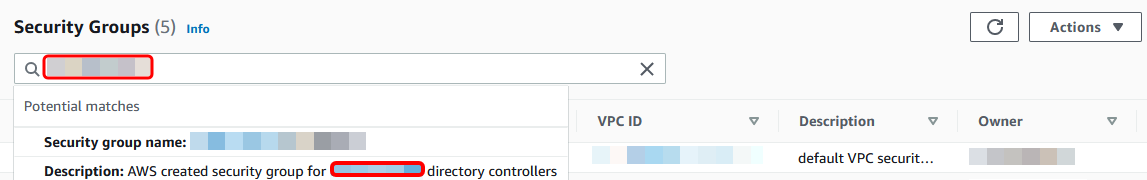

使用搜索框搜索 Amazon Managed Microsoft AD 目录 ID。在搜索结果中,选择带

Amazon created security group for描述的安全组。yourdirectoryIDdirectory controllers

-

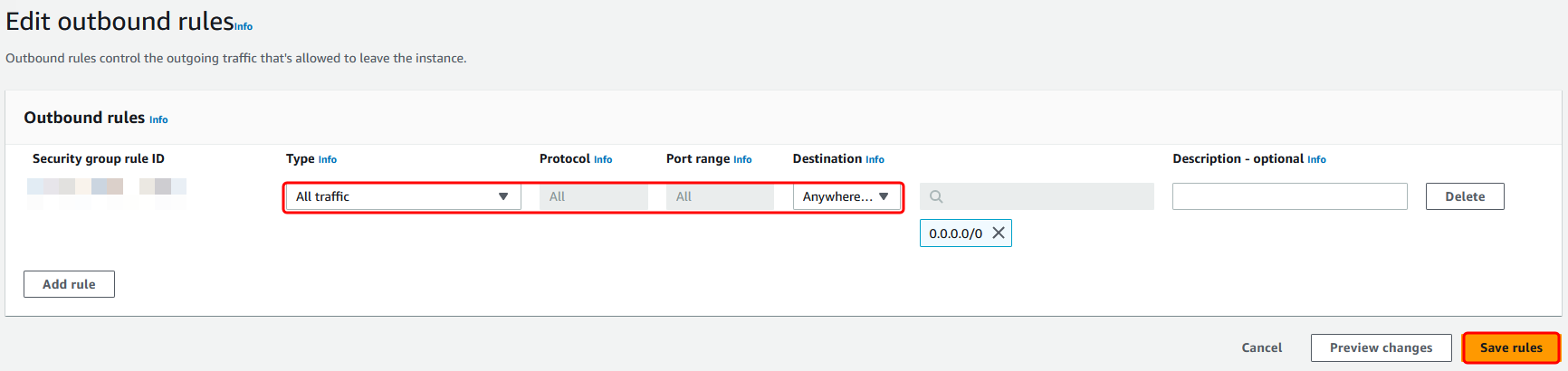

转到该安全组的 Outbound Rules 选项卡。选择编辑出站规则,然后选择添加规则。对于新规则,输入以下值:

-

Type:ALL Traffic

-

Protocol:ALL

-

Destination 确定可以离开您的域控制器的流量,以及它可以传送到何处。用 CIDR 表示法指定单个 IP 地址或 IP 地址范围 (例如 203.0.113.5/32)。您还可以指定同一区域中其他安全组的名称或 ID。有关更多信息,请参阅 了解目录Amazon的安全组配置并使用。

-

-

选择保存规则。

确保已启用 Kerberos 预身份验证

现在要确认 Amazon Managed Microsoft AD 中的用户还启用了 Kerberos 预身份验证。此过程与针对自托管式目录完成的过程相同。这是默认设置,但是我们来检查一下以确保未更改任何内容。

要查看用户 Kerberos 设置

-

使用域的 Amazon Managed Microsoft AD 管理员账户和组权限 或已委托管理域中用户的权限的账户登录作为 Amazon Managed Microsoft AD 目录成员的实例。

-

如果尚未安装,请安装“Active Directory 用户和计算机”工具和 DNS 工具。可在为 Amazon Managed Microsoft AD 安装 Active Directory 管理工具中了解如何安装这些工具。

-

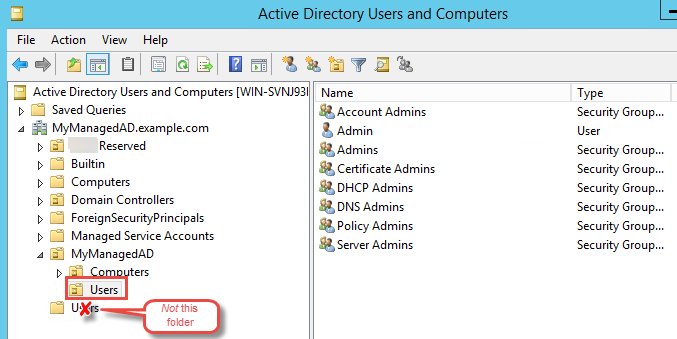

打开服务器管理器。在 Tools 菜单上,选择 Active Directory Users and Computers。

-

选择您的域中的 Users 文件夹。请注意,这是您的 NetBIOS 名称下的用户文件夹,而不是全限定域名 (FQDN) 下的用户文件夹。

在用户列表中,右键单击一名用户,然后选择属性。

-

选择 Account 选项卡。在 Account options 列表中,确保未 选中 Do not require Kerberos preauthentication。

下一步: