本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

加密传输中数据

本主题说明了在 for ONTAP 文件系统和连接的客户端之间传输文件数据时,可用于 FSx 对文件数据进行加密的不同选项。它还提供指导帮助您选择最适合工作流程的加密方法。

流经 Amazon 全球 Amazon Web Services 区域 网络的所有数据在离开 Amazon 安全设施之前,都会在物理层自动加密。可用区之间的所有流量都是加密的。其他加密层(包括本节中列出的加密层)会提供额外保护。有关如何为流经可用区域和实例的数据 Amazon 提供保护的更多信息 Amazon Web Services 区域,请参阅《适用于 Linux 实例的 Amazon Elastic Compute Cloud 用户指南》中的传输中加密。

Amazon FSx for NetApp ONTAP 支持以下方法对在 ONTAP 文件系统和连接 FSx 的客户端之间传输的数据进行加密:

所有支持的传输中数据加密方法都使用行业标准的 AES-256 加密算法,提供企业级加密。

主题

选择加密传输中数据的方法

本节提供的信息可以帮助您确定哪种支持的传输中加密方法最适合您的工作流程。您可以在探索以下各节中详细介绍的支持选项时重新参阅本节。

在选择如何加密在 for ONTAP 文件系统和连接的客户端之间传输的数据时, FSx 需要考虑几个因素。这些因素包括:

你 Amazon Web Services 区域 FSx 的 ONTAP 文件系统正在其中运行。

客户端运行的实例类型。

客户端访问文件系统的位置。

网络性能要求。

您要加密的数据协议。

如果您使用的是 Microsoft Active Directory。

- Amazon Web Services 区域

您的文件系统的运行状态决定了您是否可以使用基于 Amazon Nitro 的加密。 Amazon Web Services 区域 有关更多信息,请参阅 使用 Amazon Nitro 系统对传输中的数据进行加密。

- 客户端实例类型

如果访问您的文件系统的客户端运行在任何支持的亚马逊 EC2 Mac、Linux 或 Windows 实例类型上,并且您的工作流程满足使用基于 Nitro 的加密的所有其他要求,则可以使用基于 Amazon Nitro 的加密。使用 Kerberos 或 IPsec 加密没有任何客户端实例类型要求。

- 客户端位置

-

客户端访问数据的位置相对于文件系统的位置会影响可以使用的传输中加密方法。如果客户端和文件系统位于同一 VPC 中,则可以使用任何支持的加密方法。如果客户端和文件系统位于对等状态 VPCs,只要流量不通过虚拟网络设备或服务(例如传输网关),情况也是如此。如果客户端不在同一或对等 VPC 中,或者流量通过虚拟网络设备或服务,则无法使用基于 Nitro 的加密。

- 网络性能

-

使用基于 Amazon Nitro 的加密技术对网络性能没有影响。这是因为支持的 Amazon EC2 实例利用底层 Nitro System 硬件的卸载功能来自动加密实例之间的传输流量。

使用 Kerberos 或 IPsec 加密会影响网络性能。这是因为这两种加密方法都是基于软件的加密,需要客户端和服务器使用计算资源来加密和解密传输中的流量。

- 数据协议

-

您可以将基于 Amazon Nitro 的加密和 IPsec 加密与所有支持的协议(NFS、SMB 和 iSCSI)配合使用。Kerberos 加密与 NFS 和 SMB 协议(使用 Active Directory)可以一起使用。

- Active Directory

如果您使用的是 Microsoft Active Directory,则可以通过 NFS 和 SMB 协议使用 Kerberos 加密。

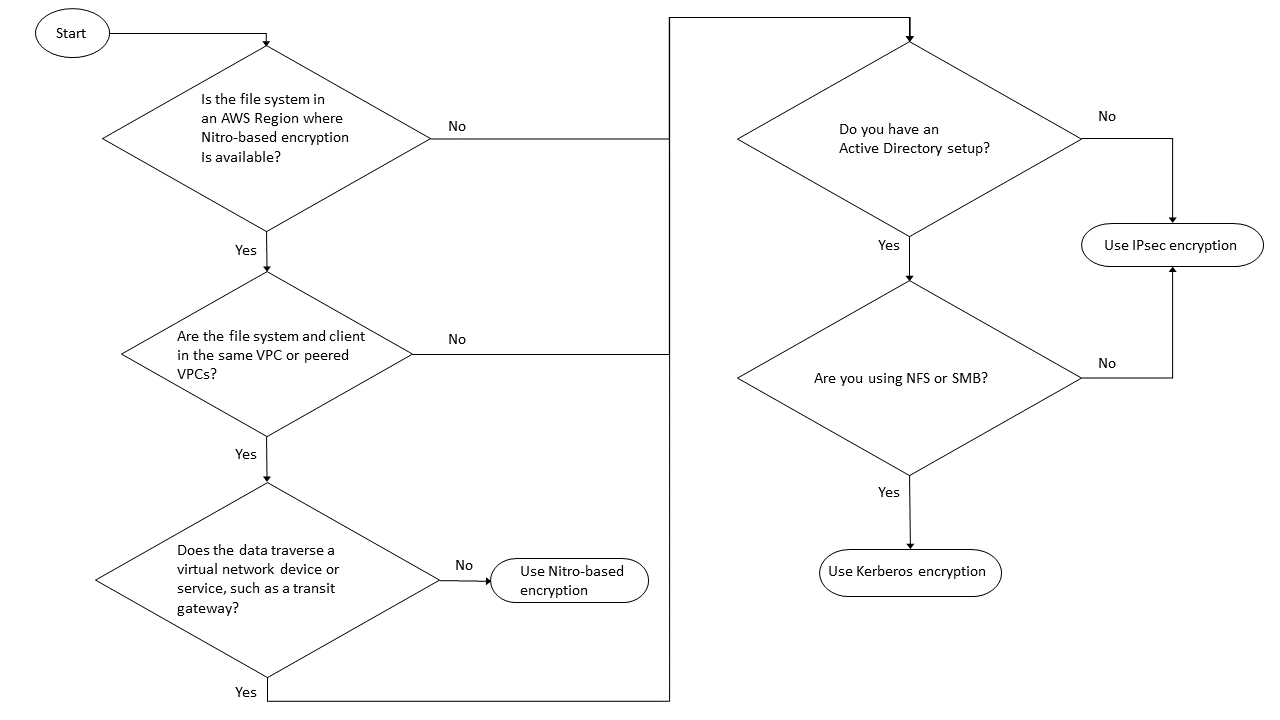

利用下图来帮助您决定使用哪种传输中加密方法。

IPsec 当以下所有条件都适用于您的工作流程时,加密是唯一可用的选项:

您使用的是 NFS、SMB 或 iSCSI 协议。

您的工作流程不支持使用基于 Amazon Nitro 的加密。

您使用的不是 Microsoft Active Directory 域。

使用 Amazon Nitro 系统对传输中的数据进行加密

使用基于 Nitro 的加密,当访问您的文件系统的客户端在支持的 Amazon EC2 Linux 或 Windows 实例类型上运行时,系统会自动对传输中的数据 FSx 进行加密 Amazon Web Services 区域 ,ONTAP 上可用。

使用基于 Amazon Nitro 的加密对网络性能没有影响。这是因为支持的 Amazon EC2 实例利用底层 Nitro System 硬件的卸载功能来自动加密实例之间的传输流量。

当支持的客户端实例类型位于同一 Amazon Web Services 区域 和同一 VPC 中或位于与文件系统的 VPC 对等的 VPC 中时,将自动启用基于 Nitro 的加密。此外,如果客户端位于对等 VPC 中,则数据无法通过虚拟网络设备或服务(如传输网关)以自动启用基于 Nitro 的加密。有关基于 Nitro的加密的更多信息,请参阅适用于 Linux 或 Windows 实例类型的亚马逊 EC2 用户指南的传输中加密部分。

下表详细介绍了基 Amazon Web Services 区域 于 Nitro 的加密可用的内容。

| 生成 | 部署类型 | Amazon Web Services 区域 |

|---|---|---|

| 第一代文件系统1 | 单可用区 1 多可用区 1 | 美国东部(弗吉尼亚州北部)、美国东部(俄亥俄州)、美国西部(俄勒冈州)、欧洲地区(爱尔兰) |

| 第二代文件系统 | 单可用区 2 多可用区 2 | 美国东部(弗吉尼亚州北部)、美国东部(俄亥俄州)、美国西部(北加利福尼亚)、美国西部(俄勒冈州)、欧洲地区(法兰克福)、欧洲地区(爱尔兰)、亚太地区(悉尼) |

1 2022 年 11 月 28 日当天或之后创建的第一代文件系统支持在 Amazon Web Services 区域使用基于 Nitro 的传输中加密。

有关 ONTAP 在 Amazon Web Services 区域 何处 FSx 可用的更多信息,请参阅亚马逊 NetApp ONTAP FSx 定价

有关 ONTAP 文件系统性能规格的 FSx 更多信息,请参阅吞吐能力对性能的影响。

使用基于 Kerberos 的加密进行传输中数据加密

如果你使用的是 Act Microsoft ive Directory,则可以通过 NFS 和 SMB 协议使用基于 Kerberos 的加密来加密已加入 Microsoft Active Directory 的子卷的SVMs 传输数据。

通过 NFS 使用 Kerberos 进行传输中数据加密

和协议支持使用 Kerberos 对传输中的数据进行 NFSv3 加密。 NFSv4 要针对 NFS 协议使用 Kerberos 启用传输中加密,请参阅 NetApp ONTAP 文档中心中的使用 Kerberos 与 NFS 获得强大的安全性

通过 SMB 使用 Kerberos 进行传输中数据加密

在支持 SMB 协议 3.0 或更高版本的计算实例上映射的文件共享支持通过 SMB 协议进行传输中数据加密。这包括 Microsoft Server 2012 及更高版本以及 Microsoft Windows 8 及更高版本的所有 Microsoft Windows 版本。启用后,f FSx or ONTAP 会在您访问文件系统时自动使用 SMB 加密对传输中的数据进行加密,而无需修改应用程序。

FSx 适用于 ONTAP SMB 支持 128 位和 256 位加密,这取决于客户端会话请求。有关不同加密级别的描述,请参阅 NetApp ONTAP 文档中心中使用 CLI 管理 SMB

注意

客户端决定加密算法。NTLM 和 Kerberos 身份验证支持 128 位和 256 位加密。 FSx 适用于 ONTAP SMB 服务器的接受所有标准 Windows 客户端请求,精细控制由微软组策略或注册表设置处理。

您可以使用 ONTAP CLI 管理 ONTAP SVMs 和卷 FSx 的传输中加密设置。要访问 NetApp ONTAP CLI,请在要进行传输中加密设置的 SVM 上建立 SSH 会话,如 使用 ONTAP CLI 管理 SVM 中所述。

有关如何在 SVM 或卷上启用 SMB 加密的说明,请参阅 启用传输中数据的 SMB 加密。

使用加密对传输中的数据进行 IPsec 加密

FSx for ONTAP 支持在传输模式下使用该 IPsec 协议,以确保数据在传输过程中持续保持安全和加密。 IPsec 为所有支持的 IP 流量(NFS、iSCSI 和 FSx SMB 协议)为 ONTAP 文件系统之间传输的数据提供 end-to-end加密。通过 IPsec 加密,您可以在配置 FSx 为 IPsec 启用的 for ONTAP SVM 与在连接的 IPsec 客户端上运行的访问数据的客户端之间建立 IPsec 隧道。

当从不支持 Nitro 加密的客户端访问数据时,以及如果您的客户端未加入基于 Kerberos 的加密所必需的 Active Directory,我们建议您使用 IPsec 加密通过 NFS、SMB 和 SVMs iSCSI 协议传输的数据。 IPsec 当您的 iSCSI 客户端不支持基于 Nitro 的加密时,加密是唯一可用于对 iSCSI 流量传输的数据进行加密的选项。

要进行 IPsec 身份验证,您可以使用预共享密钥 (PSKs) 或证书。如果您使用的是 PSK,则使用的 IPsec 客户端必须支持带有 PSK 的 Internet 密钥交换版本 2 (IKEv2)。在 ONTAP 和客户端上配置 IPsec 加密的高级步骤如下: FSx

IPsec 在您的文件系统上启用和配置。

在您的客户端 IPsec 上安装和配置

配置 IPsec 多客户端访问权限

有关如何 IPsec 使用 PSK 进行配置的更多信息,请参阅NetApp ONTAP文档中心中的通过线路加密配置 IP 安全 (IPsec)

有关如何 IPsec 使用证书进行配置的更多信息,请参阅IPsec 使用证书身份验证进行配置。