本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

自定义 OCSP 网址 Amazon 私有 CA

注意

本主题适用于想要为品牌或其他目的自定义在线证书状态协议 (OCSP) 响应器端点的公共 URL 的客户。如果您计划使用 Amazon 私有 CA 托管 OCSP 的默认配置,则可以跳过本主题并按照配置吊销中的配置说明进行操作。

默认情况下,当您为启用 OCSP 时 Amazon 私有 CA,您颁发的每个证书都包含 Amazon OCSP 响应者的 URL。这允许请求加密安全连接的客户端直接向 Amazon发送 OCSP 验证查询。但是,在某些情况下,最好在证书中注明不同的 URL,同时最终仍向 Amazon提交 OCSP 查询。

注意

有关使用证书吊销列表(CRL)作为 OCSP 备选或补充的信息,请参阅配置吊销和规划证书吊销列表(CRL)。

为 OCSP 配置自定义 URL 涉及三个元素。

-

CA 配置 – 在

RevocationConfiguration中为您的 CA 指定自定义 OCSP URL,如 在中创建私有 CA Amazon 私有 CA 中的 示例 2:创建启用 OCSP 和自定义 CNAME 的 CA 中所述。 -

DNS – 将 CNAME 记录添加到您的域配置,以将证书中显示的 URL 映射到代理服务器 URL。有关更多信息,请参阅在中创建私有 CA Amazon 私有 CA中的示例 2:创建启用 OCSP 和自定义 CNAME 的 CA。

-

转发代理服务器 – 设置代理服务器,使其能够透明地将收到的 OCSP 流量转发给 Amazon OCSP 响应程序。

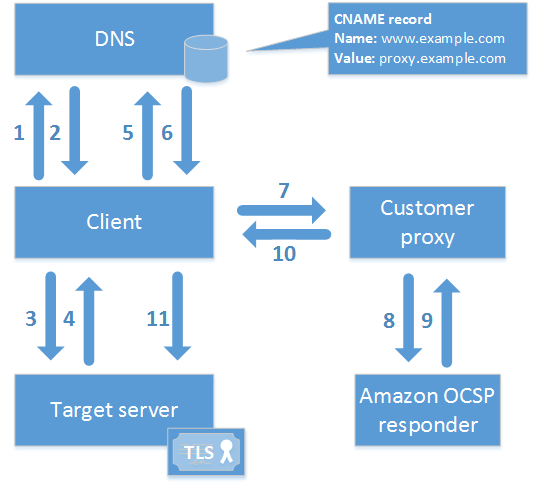

下图说明了这些元素协同工作的方式。

如图所示,自定义 OCSP 验证过程包括以下步骤:

-

客户端查询目标域的 DNS。

-

客户端收到目标 IP。

-

客户端打开与目标的 TCP 连接。

-

客户端收到目标 TLS 证书。

-

客户端查询 DNS 以获得证书中列出的 OCSP 域。

-

客户端收到代理 IP。

-

客户端向代理发送 OCSP 查询。

-

代理将查询转发到 OCSP 响应程序。

-

响应程序将证书状态返回给代理。

-

代理将证书状态转发到客户端。

-

如果证书有效,则客户端将开始 TLS 握手。

提示

在按照上述方式配置 CA 之后,可以使用亚马逊 CloudFront和 Amazon Route 53 实现此示例。

-

在中 CloudFront,创建发行版并按如下方式对其进行配置:

-

创建与您的自定义 CNAME 相匹配的备用名称。

-

将您的证书与其绑定。

-

设置

ocsp.acm-pca.为原点。<region>.amazonaws.com-

要使用 IPv6 连接,请使用双栈端点

acm-pca-ocsp.<region>.api.aws

-

-

应用

Managed-CachingDisabled策略。 -

将查看器协议策略更改为 HTTP 和 HTTPS。

-

将允许的 HTTP 方法设置为 GET、HEAD、OPTIONS、PUT、POST、PATCH、DELETE。

-

-

在 Route 53 中,创建一个 DNS 记录,将您的自定义 CNAME 映射到 CloudFront 分配的网址。

通过使用 OCSP IPv6

默认 Amazon 私有 CA OCSP 响应器网址仅为 IPv4-only。要使用 OCSP IPv6,请为您的 CA 配置自定义 OCSP 网址。网址可以是:

-

双栈 PCA OCSP 响应器的 FQDN,其形式为

acm-pca-ocsp.region-name.api.aws -

如上所述,您已将其配置为指向双堆栈 OCSP 响应器的别名记录。