本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在 Studio 中为 Amazon EMR 集群访问配置 IAM 运行时角色

当您从 Studio 或 Studio Classic 笔记本连接到 Amazon EMR 集群时,您可以直观地浏览 IAM 角色(称为运行时角色)列表,并即时选择一个角色。随后,从笔记本创建的所有 Apache Spark、Apache Hive 或 Presto 作业只能访问运行时角色所附策略允许的数据和资源。此外,当从使用管理的数据湖访问数据时 Amazon Lake Formation,您可以使用附加到运行时角色的策略强制执行表级和列级访问权限。

有了这项功能,您和您的队友就可以连接到同一个集群,每个人都可以使用一个运行时系统角色,该角色的权限与您访问数据的个人级别相匹配。您的会话在共享集群上也是相互隔离的。

要使用 Studio Classic 试用此功能,请参阅使用精细的数据访问控制和 Amazon Lake Formation Amazon Studio Classic 中的 Amazon SageMaker EMR

先决条件

在开始之前,请确保您满足以下先决条件:

-

使用 Amazon EMR 6.9 或更高版本。

-

对于 Studio Classic 用户:使用 Studio 经典 JupyterLab 版 Jupyter 服务器应用程序配置中的版本 3。该版本支持使用运行时角色将 Studio Classic 连接到 Amazon EMR 集群。

对于 Studio 用户:使用SageMaker 分发映像版本

1.10或更高版本。 -

允许在集群的安全配置中使用运行时角色。有关更多信息,请参阅用于 Amazon EMR 步骤的运行时系统角色。

-

使用支持从 Studio 或 Studio Classic 连接到 Amazon EMR 集群的映像和内核中列出的任何内核创建笔记本。

-

请务必查看 设置 Studio 以使用运行时系统 IAM 角色 中的说明,以配置运行时角色。

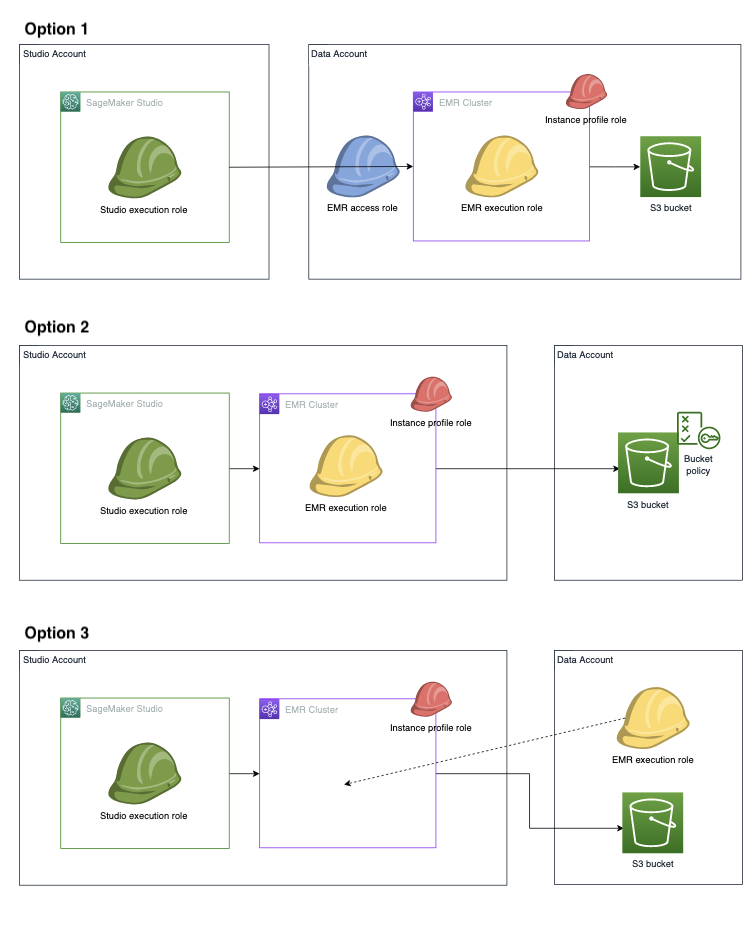

跨账户连接方案

当数据位于 Studio 账户之外时,运行时系统角色身份验证支持各种跨账户连接方案。下图显示了在 Studio 和数据账户之间分配 Amazon EMR 集群、数据甚至 Amazon EMR 运行时执行角色的三种不同方式:

在选项 1 中,您的 Amazon EMR 集群和 Amazon EMR 运行时执行角色位于与 Studio 帐户不同的数据帐户中。您可以定义一个单独的 Amazon EMR 访问角色(也称为 Assumable role)权限策略,授予 Studio 或 Studio Classic 执行角色承担 Amazon EMR 访问角色的权限。然后,Amazon EMR 访问角色会代表您的 Studio 或 Studio Classic 执行角色调用 Amazon EMR API GetClusterSessionCredentials,让您访问集群。

在选项 2 中,您的 Amazon EMR 集群和 Amazon EMR 运行时执行角色都在您的 Studio 账户中。您的 Studio 执行角色拥有使用 Amazon EMR API GetClusterSessionCredentials 访问集群的权限。要访问 Amazon S3 存储桶,请授予 Amazon EMR 运行时执行角色跨账户 Amazon S3 存储桶访问权限,您可以在 Amazon S3 存储桶策略中授予这些权限。

在选项 3 中,您的 Amazon EMR 集群位于您的 Studio 账户中,而 Amazon EMR 运行时执行角色位于数据账户中。您的 Studio 或 Studio Classic 执行角色拥有使用 Amazon EMR API GetClusterSessionCredentials 访问集群的权限。将 Amazon EMR 运行时执行角色添加到执行角色配置 JSON 中。然后,您可以在选择集群时在用户界面上选择角色。有关如何设置执行角色配置 JSON 文件的详细信息,请参阅将执行角色预加载到 Studio 或 Studio Classic 中。

设置 Studio 以使用运行时系统 IAM 角色

要为 Amazon EMR 集群建立运行时系统角色身份验证,请配置所需的 IAM 策略、网络和可用性增强功能。如果您的 Amazon EMR 集群、Amazon EMR 运行时执行角色或两者都位于您的 Studio 账户之外,您的设置取决于您是否处理任何跨账户安排。以下部分将指导您安装策略、如何配置网络以允许跨账户之间的流量,以及如何设置本地配置文件以自动连接 Amazon EMR。

当 Amazon EMR 集群和 Studio 位于同一账户时,配置运行时系统角色身份验证

如果您的 Amazon EMR 集群位于您的 Studio 账户中,请完成以下步骤,为您的 Studio 执行策略添加必要的权限:

-

添加连接 Amazon EMR 集群所需的 IAM 策略。有关详细信息,请参阅配置 Amazon EMR 集群列表。

-

当您传递策略中指定的一个或多个允许的 Amazon EMR 运行时执行角色时,授予调用 Amazon EMR API

GetClusterSessionCredentials的权限。 -

(可选)授予传递遵循任何用户定义命名约定的 IAM 角色的权限。

-

(可选)授予访问使用特定用户定义字符串标记的 Amazon EMR 集群的权限。

-

预载 IAM 角色,以便在连接 Amazon EMR 集群时选择要使用的角色。有关如何预加载 IAM 角色的详细信息,请参阅将执行角色预加载到 Studio 或 Studio Classic 中。

以下示例策略允许属于建模组和训练组的 Amazon EMR 运行时执行角色调用 GetClusterSessionCredentials。此外,策略持有人可以访问使用字符串 modeling 或 training 标记的 Amazon EMR 集群。

当集群和 Studio 位于不同的账户中时,配置运行时系统角色身份验证

如果您的 Amazon EMR 集群不在您的 Studio 账户中,请允许您的 SageMaker AI 执行角色代入跨账户 Amazon EMR 访问角色,这样您就可以连接到集群。完成以下步骤以设置跨账户配置:

-

创建您的 SageMaker AI 执行角色权限策略,以便执行角色可以担任 Amazon EMR 访问角色。下面是一个示例策略:

-

创建信任策略以指定可信哪个 Studio 账户 IDs 担任 Amazon EMR 访问角色。下面是一个示例策略:

-

创建 Amazon EMR 访问角色权限策略,授予 Amazon EMR 运行时执行角色在集群中执行预期任务所需的权限。配置 Amazon EMR 访问角色,以便使用访问角色权限策略中指定的 Amazon EMR 运行时执行角色调用 API

GetClusterSessionCredentials。下面是一个示例策略: -

设置跨账户网络,使流量可以在账户之间来回移动。有关指导说明,请参阅 为 Amazon EMR 集群配置网络访问权限设置。本节中的步骤可帮助您完成以下任务:

-

VPC 对等 Studio 账户和 Amazon EMR 账户以建立连接。

-

在两个账户的私有子网路由表中手动添加路由。这允许从 Studio 账户创建 Amazon EMR 集群并将其连接到远程账户的私有子网。

-

设置附加到 Studio 域的安全组以允许出站流量,设置 Amazon EMR 主节点的安全组以允许来自 Studio 实例安全组的入站 TCP 流量。

-

-

预加载 IAM 运行时角色,以便在连接到 Amazon EMR 集群时选择要使用的角色。有关如何预加载 IAM 角色的详细信息,请参阅将执行角色预加载到 Studio 或 Studio Classic 中。

配置 Lake Formation 访问权限

当您访问由管理的数据湖中的数据时 Amazon Lake Formation,您可以使用附加到您的运行时角色的策略强制执行表级和列级访问权限。要配置 Lake Formation 访问权限,请参阅将 Amazon EMR 与 Amazon Lake Formation集成。

将执行角色预加载到 Studio 或 Studio Classic 中

您可以预加载 IAM 运行时角色,以便在连接到 Amazon EMR 集群时选择要使用的角色。Studio JupyterLab 中的用户可以使用 SageMaker AI 控制台或提供的脚本。