本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

连接

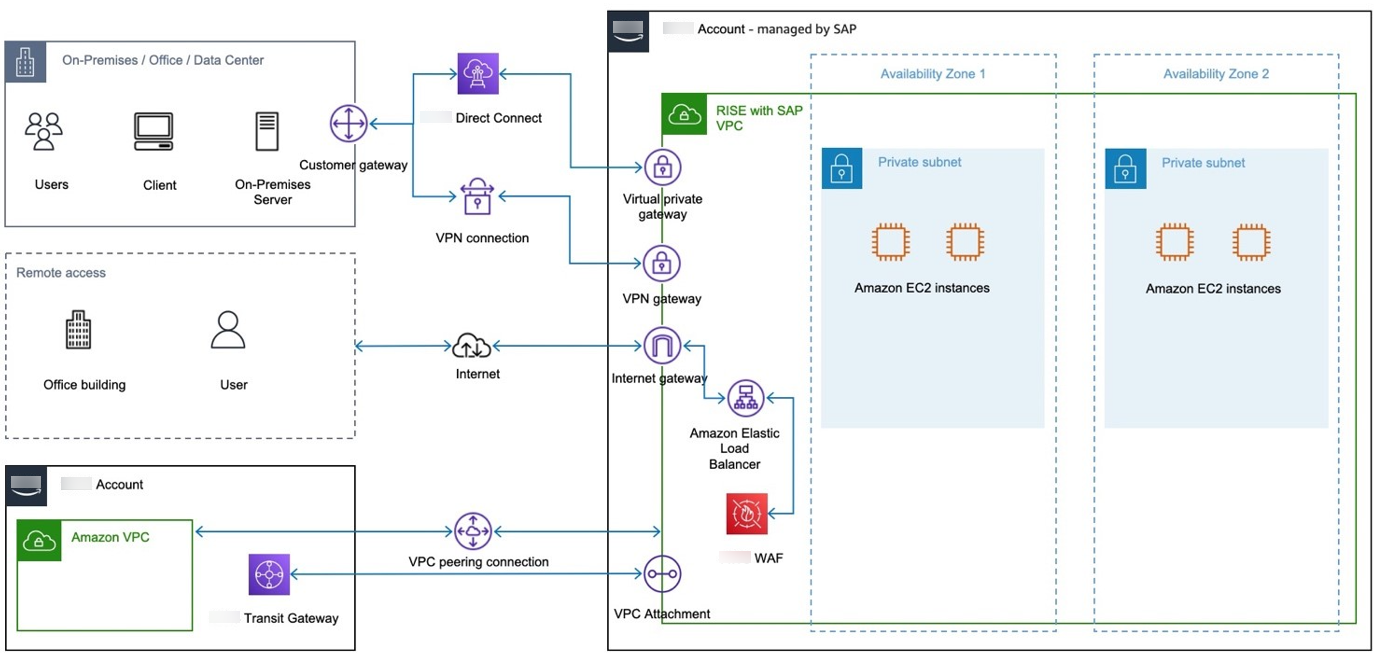

您必须在运行 RISE with SAP 解决方案的 Amazon 云和本地数据中心之间建立连接。您还需要连接以实现直接数据传输(以避免通过本地位置路由数据),以及在 SAP 系统和 Amazon 云上运行的应用程序之间进行通信。下图提供了使用 SAP VPC 与 RISE 连接的示例概述。

有关更多详细信息,请参阅以下主题:

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

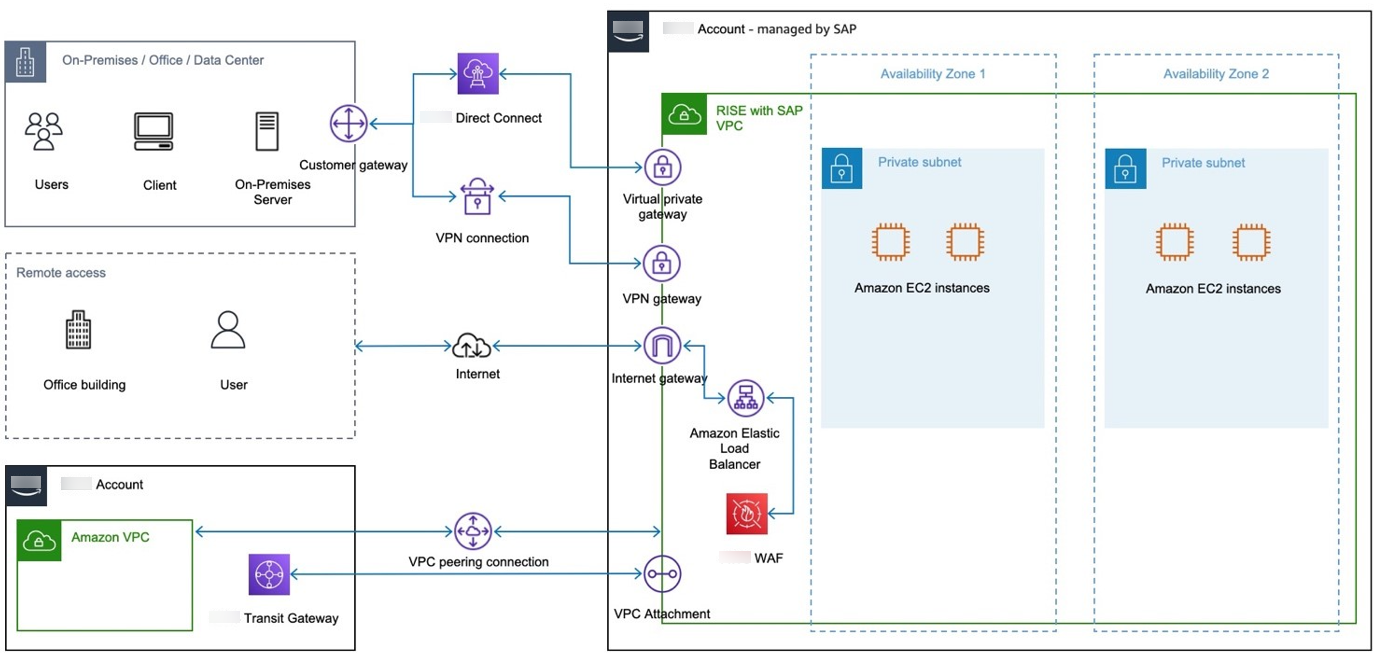

您必须在运行 RISE with SAP 解决方案的 Amazon 云和本地数据中心之间建立连接。您还需要连接以实现直接数据传输(以避免通过本地位置路由数据),以及在 SAP 系统和 Amazon 云上运行的应用程序之间进行通信。下图提供了使用 SAP VPC 与 RISE 连接的示例概述。

有关更多详细信息,请参阅以下主题: