本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用共享 Amazon 着陆区连接到 RISE

现代 SAP 环境具有多项连接需求。可以通过本地和 Amazon 云端以及各种 SaaS 解决方案和其他云服务提供商访问服务。

创建 Amazon 登录区可为 RISE with SAP 连接建立安全、可扩展且架构完善的基础。它具有以下优势:

-

通过标准化架构简化了 SAP 网络集成

-

通过冗余连接方案增强了业务连续性

-

通过分层网络控制加强了安全态势

-

集中化管理网络资源与策略

-

能够在更广泛的 Amazon 解决方案中重复使用 Amazon Direct Connect

连接 -

优化了网络性能,并减少了延迟

-

通过 Amazon 原生服务增强治理

着陆区旨在通过自动设置遵循W Amazon ell Architected

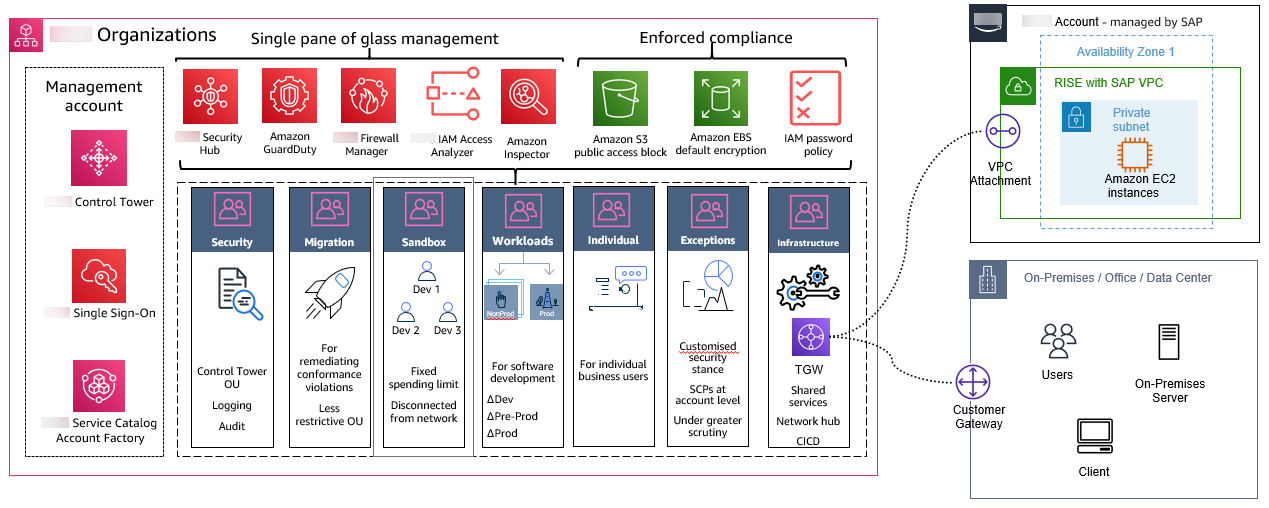

登录区的关键组件及优势包括:

-

多账户结构 – 通过 Amazon Organizations

构建组织良好的层次结构,单独配置用于生产、开发和共享服务的账户,确保明确分离关注点并强化安全边界。 -

网络架构 ——它建立了一个集中式的 T Amazon ransit Gateway

作为网络中心,采用标准化 VPC 配置,将 RISE 和 SAP 账户与其他 Amazon 账户连接起来。它还支持与 Amazon Direct Connect 和 Amazon Site-to-Site VPN 集成,在保持网络分段和安全控制的同时,将您的本地与 RISE 连接起来,同时保持网络分段和安全控制。 -

S@@ ecurity Fram ework-它通过集中式日志记录和监控实现全面 Amazon 的安全服务集成,包括网络防火墙的实施以及身份和访问管理控制。

-

自动化与管理 - 通过 Amazon Control Tower

或 Amazon CDK 与登录区加速器(LZA) 实施基础设施即代码部署,以便在整个环境中实施自动化账户预调配、标准化配置以及一致的策略执行。 -

日志和监控-它Amazon 配置包括 Config

、Amazon CloudTrail 、Amazon 在内的 Amazon 服务, GuardDuty用于集中记录、监控和审核资源变更和安全事件。 -

安全控制-它通过配置规则、 CloudTrail 跟踪和 Sec Amazon urity Hub 标准实施安全最佳实践,同时启用网络防火墙功能。

-

自定义选项-它允许根据特定的组织要求进行自定义,包括与现有基础架构的集成以及通过着陆区加速器配置添加 Amazon 服务。

我们建议使用带有 SAP 连接的 RISE Amazon 着陆区。

选择您的实施方式

Amazon 提供了两种解决方案,用于通过SAP连接实现RISE的着陆区,每种解决方案都旨在满足不同的组织需求。

Amazon Cont@@ rol Tower 通过其基于控制

着陆区加速器 (LZA)

这两种解决方案可为 RISE with SAP 连接建立安全且可扩展的基础。选择 Control Tower 可进行快速部署和可视化管理,选择 LZA 可增强自定义与自动化能力。

建造着 Amazon 陆区

您可以使用 Cont Amazon rol Tower 和 Landing Zone Accelerator 实现 Amazon 着陆区,后者为构建安全、可扩展的多账户环境(包括管理和治理服务)提供了自动流程。

有关详细的实施步骤或 LZA, Amazon 提供了在 SAP 开启的情况下为 RISE 构建企业就绪型网络基础的指南

下面是该流程的总体概述:

-

明确需求 – 了解企业的安全、合规及运维要求。这将帮助确定登录区应包含的适当护栏、控制措施和服务。查看 SAP 企业云服务 (ECS) 团队提供的 Amazon 连接问卷。

-

设计架构 — 规划整体架构,包括账户数量(管理、共享服务、工作负载账户)、网络设计(、子网VPCs、路由)、共享服务(日志、监控、身份管理)和安全控制(IAM、服务控制策略、护栏)。对于 LZA 实施,需规划配置文件结构和自定义需求。

-

设置 C Amazon on trol Tower — Control Tower 可根据最佳实践帮助设置和管理多账户 Amazon 环境。它允许您创建和配置新 Amazon 帐户,并在这些账户中部署基本安全配置。对于 LZA 实施,这将作为额外自定义设置的基础。

-

部署着陆区加速器(可选)-如果实施 LZA,请使用 Amazon CDK 或部署安装程序堆栈。Amazon CloudFormation

针对联网、安全和 RISE with SAP 连接要求,实施标准化配置文件。 -

“配置 Amazon 组织-组织” 使您能够集中管理和管理您的 Amazon 帐户。通过创建必要的组织单位 (OUs) 和服务控制策略 (SCPs) 在 Control Tower 中配置组织。对于 LZA 实现,请确保与配置文件结构 OUs 保持一致。

-

部署核心账户与共享服务账户 - 创建并配置核心账户,例如管理账户、共享服务账户(用于日志记录、安全工具部署)以及任何其他所需的共享账户。在共享服务账户中部署共享服务 CloudTrail,例如 Config 和 Sec Amazon urity Hub

。 -

部署网络架构-设置网络架构,包括子网、路由表和 VPCs中心辐射模型的 Transit Gateway。对于 LZA 实施,请通过网络配置文件配置 Direct Connect and/or Site-to-Site VPN。如果需要,可加入 Amazon Network Firewall

设置。 -

配置 IAM - 构建 IAM 角色、策略和组,以便控制跨登录区账户的访问和权限。

-

实施安全控制-部署安全服务和护栏,例如 Security Hub、Network Fi re Amazon wall

和 Confi Amazon g 规则。Amazon GuardDuty -

配置可观察性和监控-设置集中式日志和监控解决方案,例如 Amazon CloudWatch

和 Amazon Config。Amazon CloudTrail -

使用 Amazon 连接问卷@@ 与 SAP 共享 Transit Gateway 详细信息。接受传入的中转网关关联请求,并配置 RISE with SAP VPC 与登录区之间的路由。测试连接和失效转移方案。

-

部署工作负载账户 - 使用登录区部署工作负载账户。为不同的工作负载类型创建单独的 Amazon 账户,例如将开发、测试和生产环境分开,或者使用 Amazon Bedrock 的生成式 AI 工作负载,或者使用 Amaz SageMaker on 的数据分析工作负载。

-

实施操作程序 - 建立监控、提醒和备份程序。编写操作程序文档并实施变更管理流程。考虑到多账户环境的复杂性,以及需要在整个企业内维持一致的安全与操作标准,建议构建自动化测试与验证体系。

-

自动化和维护-使用 CloudFormation 模板或 Amazon CDK 自动部署和维护。对于 LZA 实施,需要维护配置文件并定期更新 LZA 版本。建立持续维护、更新和合规性检查流程。这包括保留 LZA 版本 up-to-date的最新版本,并定期检查以确保符合安全性和合规性标准。

-

管理成本 - 监控网络传输成本,优化连接路径并采用成本分配标签。定期检查资源利用率,并配置预算和提醒。

最佳实践:

-

至少在计划上线前 6-8 周开始实施

-

实施冗余连接方案以实现高可用性

-

使用登录区加速器进行标准化部署

-

定期审查并更新安全控制措施

-

维护文档和操作程序

-

LZA 实施可通过配置文件自动执行大部分设置工作。

与客户管理的 Amazon 着陆区相关的费用因所使用的 Amazon 服务而异。本段所述的 Amazon 服务有自己的定价模式。有关价格的更多信息,请参阅所列 Amazon 服务的专用定价页面。请参阅 Amazon 定价计算器

定期审查并更新登录区配置,确保其持续满足不断变化的业务需求和安全要求。