本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

选择访问控制属性

按照以下过程为 ABAC 配置设置 ABAC 配置属性。

使用 IAM Identity Center 控制台选择您的属性

-

选择 设置

-

在设置页面上,选择访问控制的属性选项卡,然后选择管理属性。

-

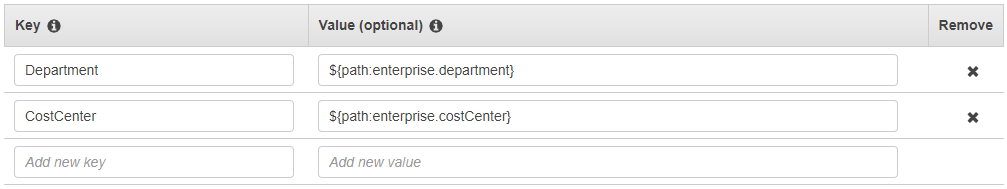

在访问控制的属性页面上,选择添加属性并输入键和值的详细信息。在这里,您可以将来自您的身份源的属性映射到 IAM Identity Center 作为会话标签传递的属性。

密钥表示您为该属性提供的名称,以便在策略中使用。这可以是任意名称,但您需要在为访问控制编写的策略中指定该确切名称。例如,假设您使用Okta(外部 IdP)作为身份源,并且需要将组织的成本中心数据作为会话标签传递。在 Key 中,您可以输入与密钥名称类似CostCenter的匹配名称。需要注意的是,无论您在此处选择哪个名称,它都必须与您的

aws:PrincipalTag 条件键(即"ec2:ResourceTag/CostCenter": "${aws:PrincipalTag/CostCenter}")中的名称完全相同。注意

对您的密钥使用单值属性,例如

Manager。IAM Identity Center 不支持 ABAC 的多值属性,例如Manager, IT Systems。值表示来自您配置的身份源的属性内容。您可以在此处输入在 IAM Identity Center 与外部身份提供者目录之间的属性映射 中列出的相应身份源表中的任何值。例如,使用上述示例中提供的上下文,您可以查看受支持的 IdP 属性列表,并确定受支持属性的最接近匹配项是

${path:enterprise.costCenter},然后输入在值字段中。请参阅上面提供的屏幕截图以供参考。请注意,除非您使用通过 SAML 断言传递属性的选项,否则不能使用 ABAC 列表之外的外部 IdP 属性值。 -

选择保存更改。

现在您已经配置了访问控制属性的映射,接下来需要完成 ABAC 配置过程。为此,请创建您的 ABAC 规则并将其添加到您的权限集 and/or 基于资源的策略中。这是必需的,这样您才能向用户身份授予对 Amazon 资源的访问权限。有关更多信息,请参阅 在 IAM Identity Center 中为 ABAC 创建权限策略。