引入全新的主机体验 Amazon WAF

现在,您可以使用更新的体验访问控制台中任意位置的 Amazon WAF 功能。有关更多详细信息,请参阅 使用更新的主机体验。

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

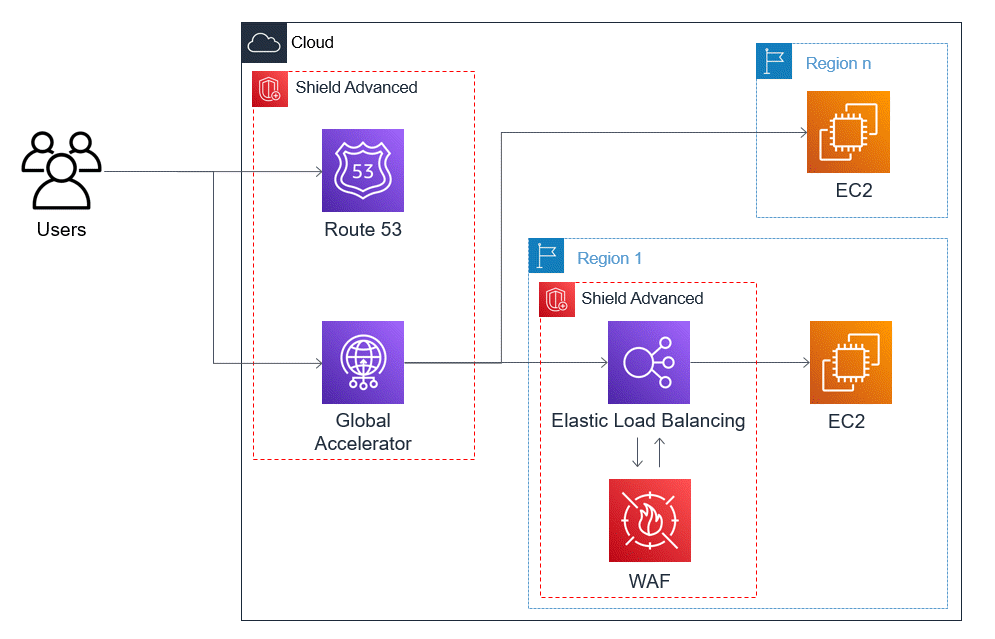

适用于 TCP 和 UDP 应用程序的 Shield Advanced DDo S 弹性架构示例

此示例显示了使用亚马逊弹性计算云 (Amazon EC2) 实例或弹性 IP (EIP) 地址的 Amazon 区域内的 TCP 和 UDP 应用程序的 DDo S 弹性架构。

您可以按照此一般示例来提高以下应用程序类型的 DDo S 弹性:

TCP 或 UDP 应用程序。例如,用于游戏、物联网和 IP 语音的应用程序。

需要静态 IP 地址或使用 Amazon CloudFront 不支持的协议的 Web 应用程序。例如,您的应用程序可能需要用户可以添加到其防火墙允许列表的 IP 地址,而这些地址不会被任何其他 Amazon 客户使用。

您可以通过引入 Amazon Route 53 和 Amazon Global Accelerator,提高这些应用程序类型的 DDo S 弹性。这些服务可以将用户路由到您的应用程序,并且可以为您的应用程序提供通过 Amazon 全局边缘网络进行任播路由的静态 IP 地址。Global Accelerator 标准加速器可以将用户延迟缩短多达 60%。如果您有 Web 应用程序,则可以通过在应用程序负载均衡器上运行该应用程序,然后使用 Web ACL 保护应用程序负载均衡器来检测和缓解 Amazon WAF Web 应用程序层请求洪水。

构建应用程序后,使用 Shield Advanced 保护您的 Route 53 托管区域、Global Accelerator 标准加速器和任何应用程序负载均衡器。保护应用程序负载均衡器时,可以关联 Amazon WAF Web ACLs 并为其创建基于速率的规则。通过关联新的或现有的 Route 53 运行状况检查,您可以为 Global Accelerator 标准加速器和应用程序负载均衡器配置与 SRT 的主动互动。要了解有关这些选项的更多信息,请参阅 中的资源保护 Amazon Shield Advanced。

以下参考图描绘了 TCP 和 UDP 应用程序的 DDo S 弹性架构示例。

这种方法为您的应用程序带来的好处有:

-

防范已知最大的基础设施层(第 3 层和第 4 层) DDo的攻击。如果攻击量导致上游的拥塞 Amazon,则故障将在离其来源更近的地方隔离,并最大限度地减少对合法用户的影响。

-

针对 DNS 应用程序层攻击的防护,因为 Route 53 负责提供权威的 DNS 响应。

-

如果您有 Web 应用程序,则此方法可以防止 Web 应用程序层请求泛洪。您在 Amazon WAF Web ACL 中配置的基于速率的规则会阻止来源, IPs 而这些源发送的请求超出了规则允许的数量。

-

与 Shield 响应小组 (SRT) 主动交互,如果您选择为符合条件的资源启用此选项。当 Shield Advanced 检测到影响应用程序运行状况的事件时,SRT 会做出响应,并使用您提供的联系信息主动与您的安全或运营团队互动。