AD Connector 故障排除

以下内容可以帮助排查在创建或使用 AD Connector 时可能会遇到的一些常见问题。

创建问题

以下是 AD Connector 的常见创建问题

我在创建目录时遇到“AZ Constrained”错误

2012 年之前创建的某些 Amazon 账户可能有权访问美国东部(弗吉尼亚州北部)、美国西部(北加利福尼亚)或亚太地区(东京)中不支持 Amazon Directory Service 目录的可用区。如果在创建 Active Directory 时遇到错误(如上面的错误),请选择其他可用区中的子网,再尝试创建目录。

当我尝试创建 AD Connector 时收到“Connectivity issues detected”错误

如果您在尝试创建 AD Connector 时收到“Connectivity issue detected”错误,则该错误可能是由于端口可用性或 AD Connector 密码复杂所致。您可以测试 AD Connector 的连接,以查看以下端口是否可用:

-

53 (DNS)

-

88 (Kerberos)

-

389 (LDAP)

要测试您的连接,请参阅测试 AD Connector。应在加入到 AD Connector 的 IP 地址关联的两个子网的实例上执行连接测试。

如果连接测试成功并且实例已加入域,请检查 AD Connector 的密码。AD Connector 必须满足 Amazon 密码复杂度要求。有关更多信息,请参阅 AD Connector 先决条件中的服务账户。

如果您的 AD Connector 不符合这些要求,请使用符合这些要求的密码重新创建 AD Connector。

我在创建 AD Connector 时,收到了“An internal service error has been encountered while connecting the directory. Please retry the operation.” 错误

此错误通常发生在 AD Connector 无法为自行管理的 Active Directory 域创建有效域控制器且无法与之连接时。

注意

作为最佳实践,若自行管理的网络定义了 Active Directory 站点,您必须确保:

-

AD Connector 所在的 VPC 子网是在 Active Directory 站点中定义的。

-

VPC 子网与其他站点中的子网之间不存在冲突。

AD Connector 将使用子网 IP 地址范围与包含 AD Connector 的 VPC 中的子网 IP 地址范围接近的 Active Directory 站点,用于发现 AD 域控制器。如果您的一个站点具有 IP 地址范围与您 VPC 中的 IP 地址范围相同的子网,则 AD Connector 将发现该站点中的域控制器。域控制器实际上可能并不靠近 AD Connector 所在的区域。

-

在客户管理的 Active Directory 域中创建的 DNS SRV 记录(这些记录使用以下语法:

_ldap._tcp.<DnsDomainName>和_kerberos._tcp.<DnsDomainName>)相互不一致。当 AD Connector 无法根据这些 SRV 记录找到有效域控制器并与之连接时,就会发生这种情况。 -

AD Connector 与客户管理的 AD(例如防火墙设备)之间存在网络问题。

可以在域控制器、DNS 服务器和目录网络接口的 VPC 流日志上,使用网络数据包捕获

连接问题

以下是 AD Connector 的常见连接问题

在尝试连接到我的本地目录时,我收到一条“Connectivity issues detected”错误

您在连接到本地目录时,收到一条类似于以下内容的错误消息:Connectivity issues detected: LDAP unavailable (TCP port 389) for IP: 。<IP address> Kerberos/authentication unavailable (TCP port 88) for IP: <IP address> Please ensure that the listed ports are available and retry the operation

AD Connector 必须能够通过 TCP 和 UDP 经由以下端口与您的本地域控制器通信。验证您的安全组和本地防火墙是否允许经由这些端口进行 TCP 和 UDP 通信。有关更多信息,请参阅 AD Connector 先决条件。

-

88 (Kerberos)

-

389 (LDAP)

根据您的需求,您可能需要其他 TCP/UDP 端口。有关其中一些端口,请参阅以下列表。有关 Active Directory 使用的端口的更多信息,请参阅 Microsoft 文档中的如何为 Active Directory 域和信任配置防火墙

-

135(RPC 端点映射器)

-

646(LDAP SSL)

-

3268(LDAP GC)

-

3269(LDAP GC SSL)

当我尝试连接我的本地目录时收到一条“DNS unavailable”错误

在连接您的本地目录时,您收到类似于以下内容的错误消息:

DNS unavailable (TCP port 53) for IP: <DNS IP address>AD Connector 必须能够通过 TCP 和 UDP 经由端口 53 与您的本地 DNS 服务器通信。验证您的安全组和本地防火墙是否允许经由此端口进行 TCP 和 UDP 通信。有关更多信息,请参阅 AD Connector 先决条件。

在尝试连接到我的本地目录时,我收到一条“SRV record”错误

在连接您的本地目录时,您收到类似于以下一项或多项内容的错误消息:

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>在连接您的目录时,AD Connector 需要获取 _ldap._tcp. 和 <DnsDomainName>_kerberos._tcp. SRV 记录。如果服务无法从您在连接到目录时所指定的 DNS 服务器上获取这些记录,则您将收到此错误。有关这些 SRV 记录的更多信息,请参阅 SRV record requirements。<DnsDomainName>

身份验证问题

下面是 AD Connector 的一些常见身份验证问题:

当我尝试使用智能卡登录 Amazon WorkSpaces 时收到“Certificate Validation failed”错误

当您尝试使用智能卡登录 WorkSpaces 时,将会收到与以下内容类似的错误消息:ERROR: Certificate Validation failed。Please try again by restarting your browser or application and make sure you select the correct certificate. 如果智能卡的证书未正确存储在使用证书的客户端上,则会出现错误。有关 AD Connector 和智能卡要求的更多信息,请参阅先决条件。

按照以下过程对智能卡在用户证书存储中存储证书的功能进行故障排除:

-

在无法访问证书的设备上,访问 Microsoft Management Console(MMC)。

重要

在继续操作之前,请创建智能卡证书的副本。

-

导航到 MMC 中的证书存储。从证书存储中删除用户的智能卡证书。有关在 MMC 中查看证书存储的更多信息,请参阅 Microsoft 文档中的操作方法:使用 MMC 管理单元查看证书

。 -

移除智能卡。

-

重新插入智能卡,使其可以在用户的证书存储中重新填充智能卡证书。

警告

如果智能卡未将证书重新填充到用户存储中,则无法将其用于 WorkSpaces 智能卡身份验证。

AD Connector 的服务账户应具备以下条件:

-

my/spn已添加到服务主体名称中 -

为 LDAP 服务委派

在智能卡上重新填充证书后,应检查本地域控制器,以确定它们是否被阻止将用户主体名称(UPN)映射用于使用者可选名称。有关此更改的更多信息,请参阅 Microsoft 文档中的如何禁用 UPN 映射的使用者可选名称

按照以下过程检查您的域控制器的注册表项:

-

在注册表编辑器中,导航到以下配置单元项

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc\UseSubjectAltName

-

检查 UseSubjectAltName 的值:

-

如果该值设置为 0,则禁用使用者可选名称映射,您必须将给定证书显式映射至仅 1 名用户。如果将证书映射至多个用户,而此值为 0,则使用该证书登录将失败。

-

如果该值未设置或设置为 1,则必须将给定证书显式映射至仅 1 名用户,或使用使用者可选名称字段登录。

-

如果证书上存在使用者可选名称字段,则会优先使用此字段内容。

-

如果证书上不存在使用者可选名称字段,并且该证书已显式映射至多个用户,则使用该证书登录将失败。

-

-

-

注意

如果在本地域控制器上设置了注册表项,则 AD Connector 将无法在 Active Directory 中找到用户并导致出现上述错误消息。

证书颁发机构(CA)证书应上传到 AD Connector 智能卡证书。证书应包含 OCSP 信息。以下列出了 CA 的其他要求:

-

证书应位于域控制器、证书颁发机构服务器和 WorkSpaces 的可信根颁发机构中。

-

脱机证书和根 CA 证书将不包含 OSCP 信息。这些证书包含有关其吊销的信息。

-

如果您使用第三方 CA 证书进行智能卡身份验证,则需要将 CA 和中间证书发布到 Active Directory NTAuth 存储。它们必须安装在所有域控制器、证书颁发机构服务器和 WorkSpaces 的可信根颁发机构中。

-

您可以使用以下命令将证书发布到 Active Directory NTAuth 存储:

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

有关向 NTAuth 存储发布证书的更多信息,请参阅《Access Amazon WorkSpaces with Common Access Cards Installation Guide》中的 Import the issuing CA certificate into the Enterprise NTAuth store。

您可以按照以下过程检查用户证书或 CA 链证书是否已通过 OCSP 验证:

-

将智能卡证书导出到本地计算机上的某个位置,例如 C: 驱动器。

-

打开命令行提示符并导航到存储导出的智能卡证书的位置。

-

输入以下命令:

certutil -URLCertficate_name.cer -

命令后应显示一个弹出窗口。选择右上角的 OCSP 选项,然后选择检索。状态应返回为已验证。

有关 certutil 命令的更多信息,请参阅 Microsoft 文档中的 certutil

AD Connector 使用的服务账户尝试进行身份验证时,我收到“Invalid Credentials”的错误消息

如果域控制器上的硬盘空间不足,则可能发生这种情况。确保域控制器的硬盘未满。

我在尝试更新 AD Connector 服务账户时,收到“An error has occurred”或“An unexpected error”

在 Amazon WorkSpaces 控制台启动向导等 Amazon 企业应用程序中搜索用户时会出现以下错误或症状:

-

An Error Has Occurred。如果仍然遇到问题,请通过社区论坛和 Amazon Premium Support 与 Amazon Web Services 支持 团队联系。 -

An Error Has Occurred。Your directory needs a credential update. Please update the directory credentials.

如果尝试在 AD Connector 更新 AD Connector 服务账户凭证,可能会收到以下错误消息:

-

Unexpected error. An unexpected error occurred. -

An error occurred. There was an error with the service account/password combination. Please try again.

AD Connector 目录的服务账户位于客户管理的 Active Directory 中。该账户作为一种身份,用于代表 Amazon 企业应用程序通过 AD Connector 对客户管理的 Active Directory 域执行查询和进行操作。AD Connector 使用 Kerberos 与 LDAP 来执行这些操作。

下表解释了这些错误消息的含义:

-

时间同步和 Kerberos 可能存在问题。AD Connector 向 Active Directory 发送 Kerberos 身份验证请求。这些请求具有时效性,如果延迟处理,它们将会失败。确保任何客户管理的域控制器之间没有时间同步问题。要解决此问题,请参阅 Microsoft 文档中的建议:使用权威时间源配置根 PDC 并避免普遍的时间偏差

。有关时间服务和同步的更多信息,请参阅下文: -

在 AD Connector 和客户管理的域控制器之间,如果有存在网络 MTU

限制的中间网络设备(例如防火墙或 VPN 硬件配置),则可能会由于网络分段 而产生此错误。 -

要验证 MTU 限制,可在客户管理的域控制器和通过 AD Connector 连接的其中一个目录子网中启动的 Amazon EC2 实例之间,执行 Ping 测试

。帧大小不应超过 1500 字节的默认大小 -

Ping 测试可帮助您了解帧大小是否超过 1500 字节(也称为巨型帧),以及能否在无需分段的情况下到达 AD Connector VPC 和子网。与您的网络团队进一步核实,并确保中间网络设备支持巨型帧。

-

-

如果在 AD Connector 上启用客户端 LDAPS,且证书已过期,则可能会遇到此问题。确保服务器端证书和 CA 证书均有效、未过期,并满足 LDAP 文档中的要求。

-

如果在客户管理的 Active Directory 域中禁用了虚拟列表视图支持

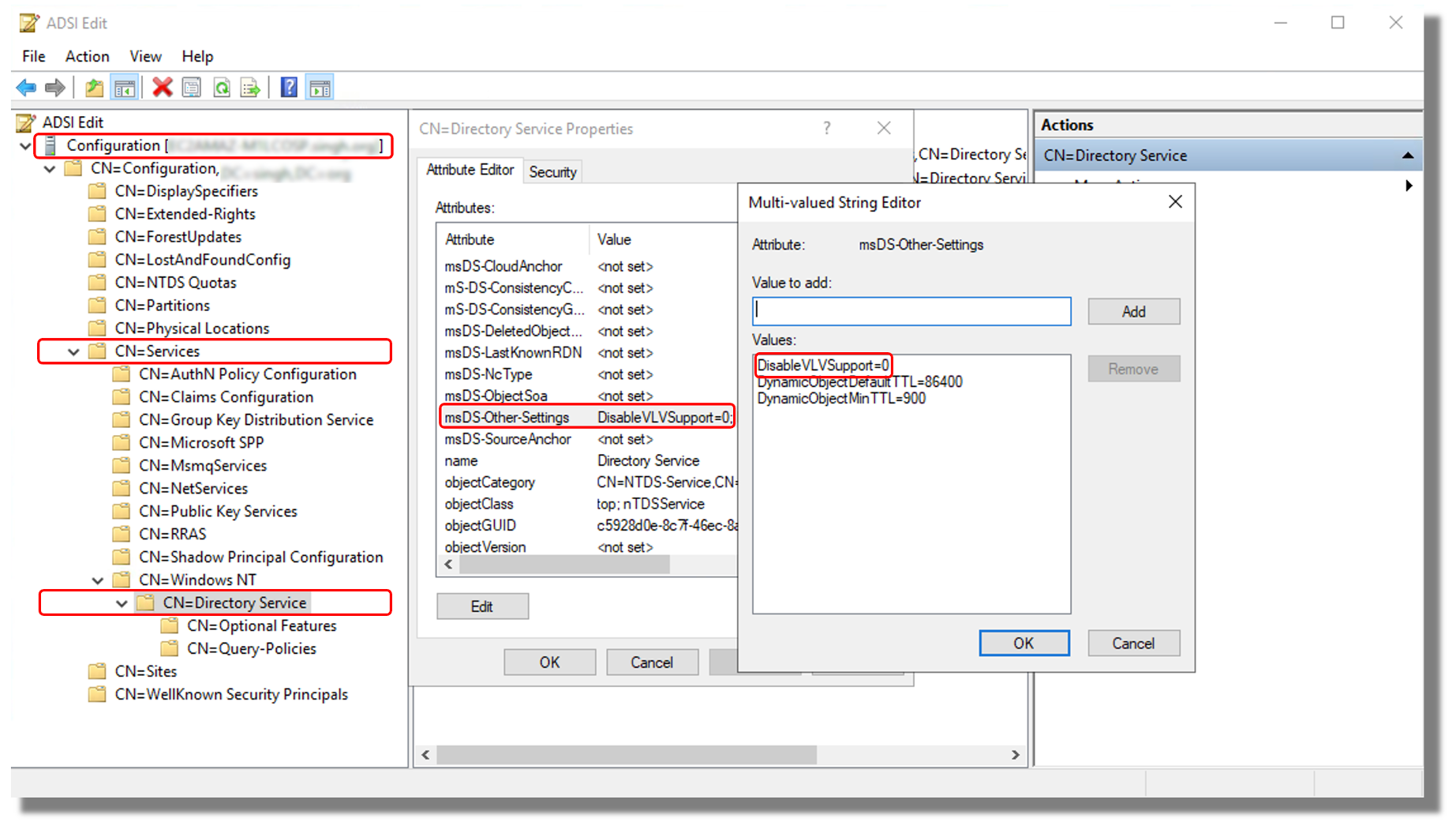

,Amazon 应用程序就无法搜索用户,因为 AD Connector 在 LDAP 查询中使用虚拟列表视图搜索。当 DisableVLVSupport 设置为非零值时,禁用虚拟列表视图支持。确保使用以下步骤,在 Active Directory 中启用虚拟列表视图(VLV)支持 : -

使用具有架构管理员凭证的账户,以主架构角色所有者的身份登录域控制器。

-

选择开始、运行,输入

Adsiedit.msc。 -

在 ADSI 编辑工具中,连接配置分区,然后展开 Configuration[DomainController] 节点。

-

展开 CN=Configuration,DC=DomainName 容器。

-

展开 CN=Services 对象。

-

展开 CN=Windows NT 对象。

-

选择 CN=Directory Service 对象。选择“Properties”。

-

在属性列表中,选择 msds-Other-Settings。选择编辑。

-

在值列表中,选择 DisableVLVSupport=x 实例(其中 x 不等于 0),然后选择移除。

-

移除后,输入

DisableVLVSupport=0。选择添加。 -

选择确定。此时可以关闭 ADSI 编辑工具。下图显示了“ADSI 编辑” 窗口中的“多值字符串编辑器”对话框:

注意

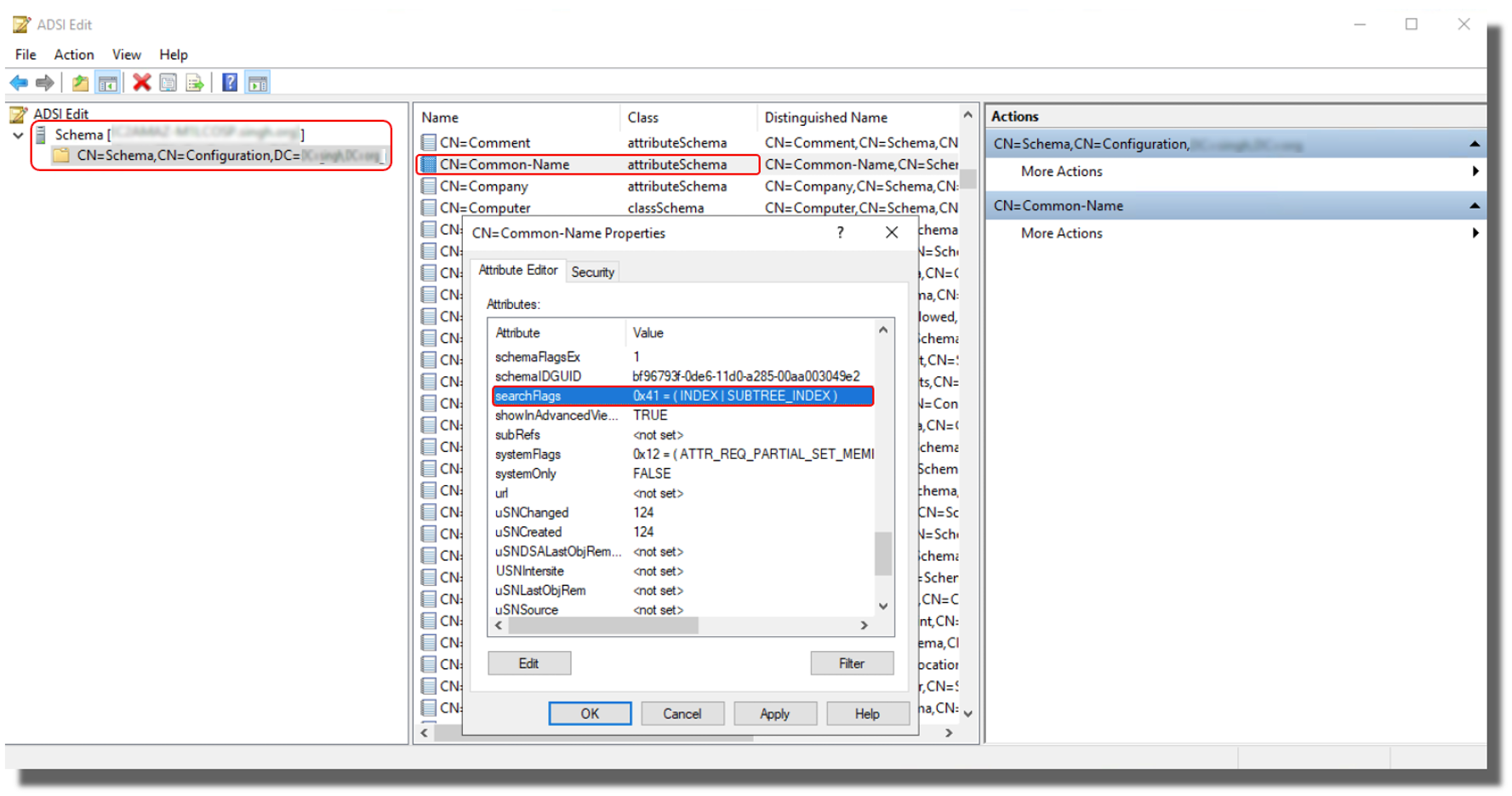

在用户超过 100,000 人的大型 Active Directory 基础设施中,只能搜索特定的用户。但是,如果尝试一次性列出所有用户(例如,在 WorkSpaces 启动向导中显示所有用户),即使启用了 VLV 支持,也有可能导致相同的错误。AD Connector 要求使用子树索引,对属性“CN”的结果进行排序。子树索引是一种索引类型,它为域控制器执行虚拟列表视图(LDAP)搜索操作做好准备,从而使 AD Connector 能够完成排序搜索。此索引改进了 VLV 搜索效果,并能防止使用名为 MaxTempTableSize

的临时数据库表。此表的大小可能有所不同,但默认最大条目数为 10000 个(默认查询策略的 MaxTempTableSize 设置)。与使用子树索引相比,增大 MaxTempTableSize 的效果欠佳。为避免在大型 AD 环境中出现这些错误,建议使用子树索引。 -

可以按照以下步骤,使用 ADSEdit 在 Active Directory 架构中将属性定义上的 searchflags

-

使用具有架构管理员凭证的账户,以主架构角色所有者的身份登录域控制器。

-

选择启动、运行,输入

Adsiedit.msc。 -

在 ADSI 编辑工具中,连接到架构分区。

-

展开 CN=Schema,CN=Configuration,DC=DomainName容器。

-

找到 Common-Name 属性,右键单击并选择属性。

-

找到 searchFlags 属性,并将其值更改为

65 (0x41)以启用子树索引和常规索引。下图显示了 ADSI 编辑窗口中的 CN=Common-Name 属性对话框:

-

选择确定。此时可以关闭 ADSI 编辑工具。

-

确认时,您应该能看到一个事件 ID 1137(来源:Active Directory_domainServices),这表明 AD 已成功为指定属性创建了新的索引。

有关更多信息,请参阅 Microsoft 文档

使用 Amazon 应用程序搜索用户或组时,我收到“Unable to Authenticate”的错误消息

在搜索用户或登录 Amazon 应用程序(例如 WorkSpaces 或 Quick Suite)时可能会遇到错误,即使 AD Connector 状态为活动时也是如此。如果 AD Connector 的服务账户的密码已更改或过期,AD Connector 就无法再查询 Active Directory 域。联系 AD 管理员并验证以下内容:

-

检查 AD Connector 服务账户密码是否过期

-

检查 AD Connector 服务账户是否未启用用户下次登录时必须更改密码选项。

-

检查 AD Connector 服务账户是否锁定。

-

如果不确定密码是已过期还是已更改,可以重置服务账户密码,也可以在 AD Connector 中更新相同的密码。

当我尝试更新 AD Connector 服务账户时收到有关我的目录凭证的错误

尝试更新 AD Connector 服务账户时,您会收到类似于以下一条或多条内容的错误消息:

Message:An Error Has Occurred Your directory needs a credential update. Please update the directory credentials. An Error Has Occurred Your directory needs a credential update. Please update the directory credentials following Update your AD Connector Service Account Credentials Message: An Error Has Occurred Your request has a problem. Please see the following details. There was an error with the service account/password combination

时间同步和 Kerberos 可能存在问题。AD Connector 向 Active Directory 发送 Kerberos 身份验证请求。这些请求具有时效性,如果延迟处理,它们将会失败。要解决此问题,请参阅 Microsoft 文档中的建议:使用权威时间源配置根 PDC 并避免普遍的时间偏差

我的某些用户无法进行向我的目录进行身份验证

用户账户必须启用 Kerberos 预身份验证。这是新用户账户的默认设置,但它不应进行修改。有关此设置的更多信息,请参阅 Microsoft TechNet 上的 Preauthentication

维护问题

以下是 AD Connector 的常见维护问题

-

我的目录卡在“Requested”状态

-

Amazon EC2 实例的无缝域加入导致停止工作

我的目录卡在“Requested”状态

如果有一个目录处于“Requested”状态的时间超过 5 分钟,请尝试删除并重新创建该目录。如果问题仍存在,请联系 Amazon Web Services 支持

Amazon EC2 实例的无缝域加入导致停止工作

如果 EC2 实例的无缝域加入之前正常工作,然后在 AD Connector 处于活动状态时停止,则表示您的 AD Connector 服务账户的凭证可能已过期。过期的凭证可能阻止 AD Connector 在您的 Active Directory 中创建计算机对象。

要解决此问题,请按以下顺序更新服务账户密码,以使密码匹配:

-

在 Active Directory 中更新服务账户的密码。

-

在 Amazon Directory Service 的 AD Connector 中更新服务账户的密码。有关更多信息,请参阅 在 Amazon Web Services 管理控制台中更新 AD Connector 服务账户凭证。

重要

仅在 Amazon Directory Service 中更新密码无法将密码更改推送到现有本地 Active Directory,因此务必按上一个过程中显示的顺序进行更新。

我无法删除我的 AD Connector

如果您的 AD Connector 切换到不可操作状态,则您将无法再访问您的域控制器。当仍有应用程序链接到 AD Connector 时,我们会阻止将其删除,因为其中一个应用程序可能仍在使用该目录。有关为删除 AD Connector 而需要禁用的应用程序列表,请参阅删除 AD Connector。如果您仍然无法删除 AD Connector,则可以通过 Amazon Web Services 支持

调查 AD Connector 发布者的通用工具

可使用以下工具解决与创建、身份验证和连接相关的各种 AD Connector 问题:

- DirectoryServicePortTest 工具

-

在解决 AD Connector 和客户管理的 Active Directory 或 DNS 服务器之间的连接问题时,DirectoryServicePortTest 测试工具可能很有用。有关如何使用此工具的更多信息,请参阅测试 AD Connector。

- 数据包捕获工具

-

可使用内置的 Windows 软件包捕获实用程序(netsh

)来调查和解决潜在的网络问题或 Active Directory 通信(ldap 和 kerberos)问题。有关更多信息,请参阅 Capture a Network Trace without installing anything 。 - VPC 流日志

-

为更好地了解从 AD Connector 接收和发送了哪些请求,可以为目录网络接口配置 VPC 流日志。可通过以下描述,识别保留用于 Amazon Directory Service 的所有网络接口:

Amazon created network interface for directory。your-directory-id一个简单的用例是在使用客户管理的 Active Directory 域和大量域控制器创建 AD Connector 期间。可使用 VPC 流日志并按 Kerberos 端口(88)筛选,查明在客户管理的 Active Directory 中正在联系哪些域控制器进行身份验证。