本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

Amazon Lake Formation 使用 IAM 身份中心进行设置

Amazon Lake Formation 是一项托管服务,可简化 Amazon上数据湖的创建和管理。它可自动化数据收集、编目和安全配置,为存储和分析多种数据类型提供集中式存储库。Lake Formation 提供精细的访问控制并与各种 Amazon 分析服务集成,使组织能够高效地设置、保护数据湖并从中获取见解。

按照以下步骤配置 Lake Formation,使其能够通过 IAM Identity Center 和可信身份传播,基于用户身份授予数据权限。

先决条件

在开始本教程之前,您需要设置以下方面:

-

启用 IAM 身份中心。建议使用组织实例。有关更多信息,请参阅 先决条件和注意事项。

设置可信身份传播的步骤

-

集成 IAM Identity Center 与 Amazon Lake Formation,请遵循将 Lake Formation 与 IAM Identity Center 连接中的指引。

重要

如果您暂无 Amazon Glue Data Catalog 表,则必须创建这些表才能通过 Amazon Lake Formation 向 IAM Identity Center 用户和组授予访问权限。有关更多信息,请参阅在 Amazon Glue Data Catalog中创建对象。

-

注册数据湖位置。

注册 Glue 表数据所在的 S3 位置。这样,Lake Formation 将在查询表时提供对所需 S3 位置的临时访问权限,从而无需在服务角色中包含 S3 权限(例如,上配置的 Athena 服务角色)。 WorkGroup

-

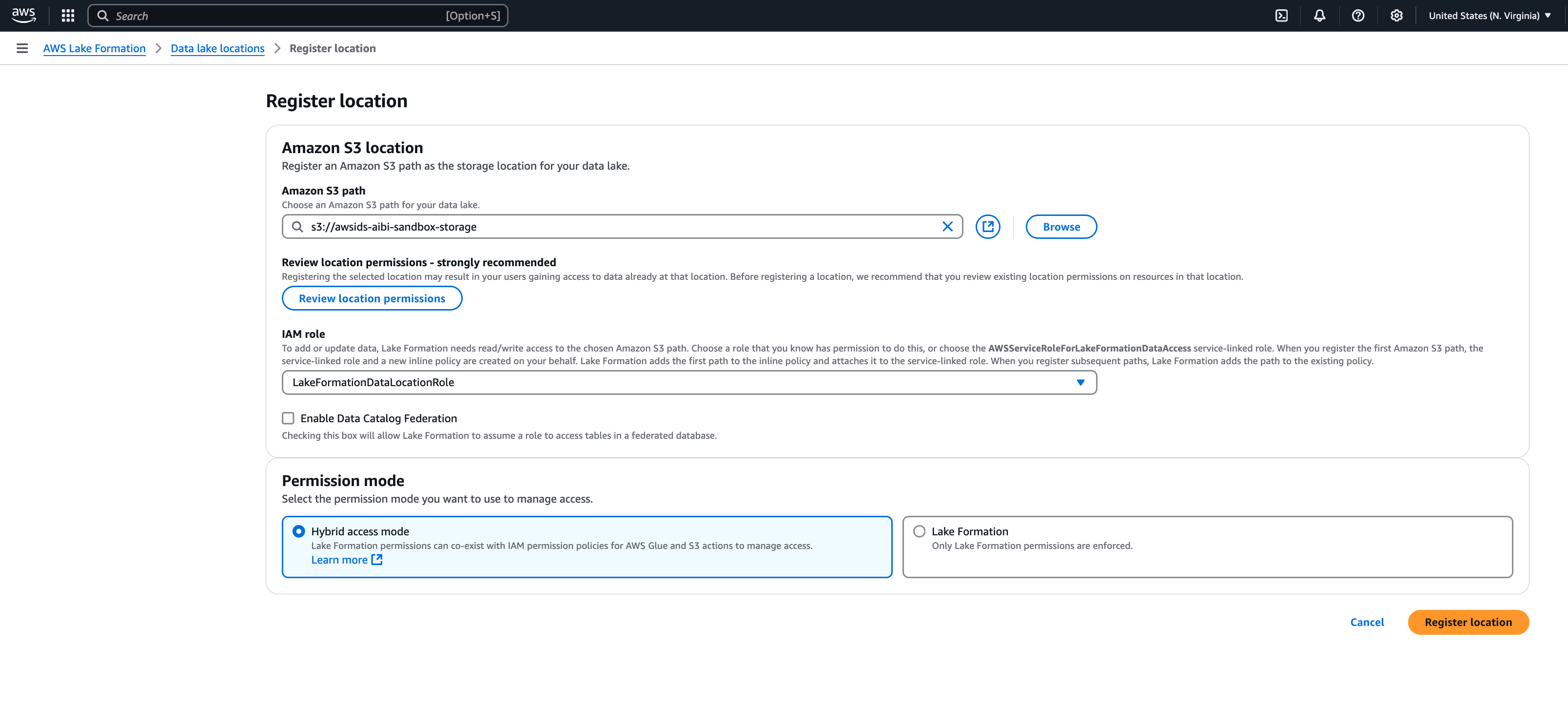

导航到 Amazon Lake Formation 控制台导航窗格中 “管理” 部分下的数据湖位置。选择注册位置。

这将允许 Lake Formation 生成具有访问 S3 数据位置所需权限的临时 IAM 凭据。

-

在 Amazon S3 路径字段中,输入 Amazon Glue 表数据位置的 S3 路径。

-

在 IAM 角色部分,如果要配合可信身份传播使用,请不要选择服务关联角色。创建具有以下权限的单独角色。

要使用这些政策,请用您自己的信息替换示例

italicized placeholder text中的策略。有关详细操作指引,请参阅创建策略或编辑策略。权限策略应授予对路径中指定的 S3 位置的访问权限:-

权限策略:

-

信任关系:应包含

sts:SectContext(可信身份传播的必需操作)。注意

向导创建的 IAM 角色为服务关联角色,不包含

sts:SetContext操作权限。

-

-

创建 IAM 角色后,选择注册位置。

-

使用 Lake Formation 进行可信身份传播 Amazon Web Services 账户

Amazon Lake Formation 支持使用 Amazon Resource Access Manager (RAM) 共享表,当授予者账户 Amazon Web Services 账户 和被授权者账户处于相同 Amazon Web Services 区域、相同且共享相同的 IAM Identity Center 组织实例时 Amazon Organizations,它可以进行可信身份传播。有关更多信息,请参阅 Lake Formation 中的跨账户数据共享。